Ботнет Mirai, состоящий из IoT-устройств и участвовавший в организации DDoS-атак, которые по своей мощности побили всевозможные рекорды и даже привели к отказу в обслуживании целого региона, наделал много шума в средствах массовой информации. Учитывая тот факт, что исходные коды данного ботнета оказались в открытом доступе, и укрепление тренда «интернета вещей», не стоит в ближайшее время ожидать спада активности IoT-ботнетов.

Материал подготовлен специально для Securelist

Для примера вспомним 2012 год, когда исходные коды банковского троянца Zeus оказались в публичном доступе. Результатом этого стало появление огромного количества модификаций данного троянца, многие из которых до сих пор сохраняют свою активность и первые места в рейтинге самых распространенных семейств финансовых зловредов. Если проводить аналогии с данной утечкой, стоит ожидать появления модификаций ботнета Mirai, созданных злоумышленниками на основе его опубликованных исходных кодов.

В настоящее время ботнет по-прежнему активен. Мы провели исследование его активности, чтобы понять, как устроен Mirai, какие задачи преследуют его владельцы и, самое главное, что нужно сделать, чтобы в будущем не стать его частью.

Как устроен Mirai

Согласно исходному коду ботнета, который был опубликован на одном из форумов, Mirai состоит из следующих компонентов:

- командный центр (C&C), который содержит MySQL-базу всех зараженных IoT-устойств (ботов) и осуществляет раздачу команд промежуточным серверам распределения команд;

- компонент приема результатов сканирования ботов (Scan Receiver), задача которого заключается в сборе результатов работы от ботов и последующее их перенаправление компоненту загрузки бота на уязвимые устройства (Distributor);

- компонент загрузки, который осуществляет доставку бинарного файла бота на уязвимое устройство (для этого он использует утилиты wget и tftp, но если они отсутствуют в операционной системе, то данный компонент использует свой проприетарный загрузчик);

- бот, который после запуска на зараженном устройстве осуществляет подключение к командному центру, сканирует диапазон IP-адресов (SYN-сканирование) на предмет уязвимых IoT-устройств и отправляет результаты сканирования компоненту Scan Receiver для последующей загрузки вредоносного кода на устройство.

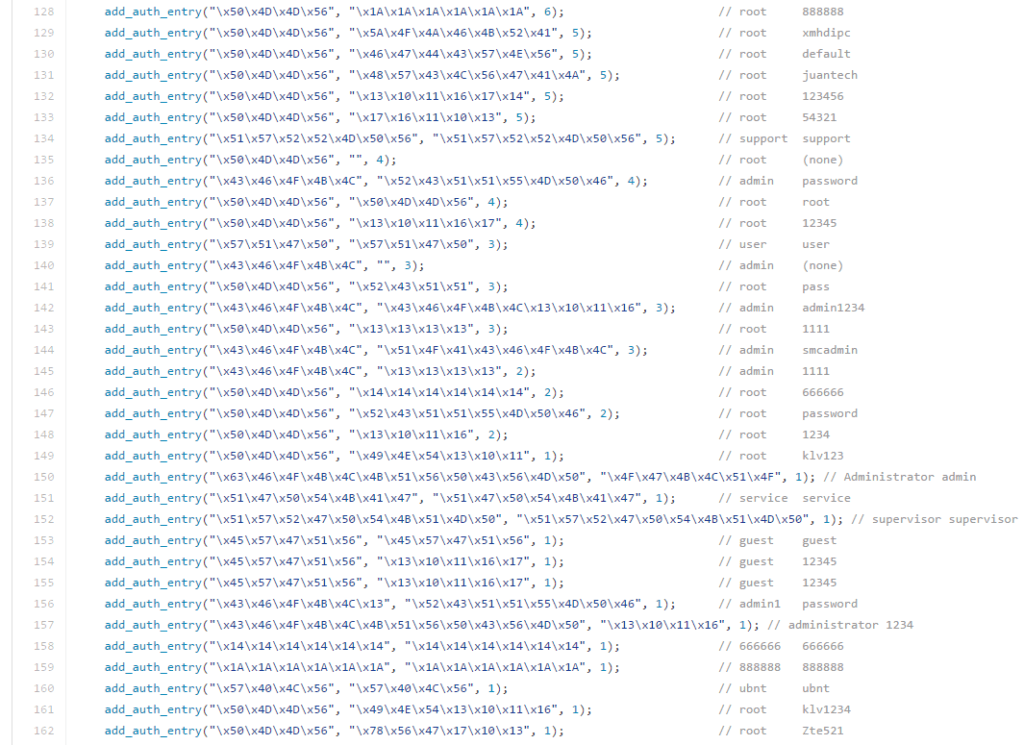

Особенность сканирования устройств ботнетом Mirai заключается в словаре логинов и паролей, которые бот использует при попытках подключения к устройству. Так, например, автор оригинального Mirai включил в процесс сканирования относительно небольшой список логинов и паролей для подключения к различным устройствам. Однако в настоящее время мы зафиксировали значительное расширение этого списка за счет логинов и паролей «по умолчанию» от различных IoT-устройств, что говорит о появлении модификаций данного бота.

Список логинов и паролей, которые оригинальный Mirai-бот использует в процессе поиска уязвимых IoT-устройств

Однако это не все, что способен рассказать о себе ботнет Mirai.

Анализ активности ботнета

Для того, чтобы оценить активность ботнета Mirai в настоящее время, достаточно развернуть где-нибудь в Интернете сервер с открытым telnet-портом и проанализировать попытки подключения со стороны различных ботов. Так, например, в течение трех минут после того, как наш экспериментальный сервер оказался в Сети, мы зафиксировали первую попытку подключения к нашему telnet-порту со стороны различных хостов.

О том, что эти подключения производятся со стороны ботов оригинального Mirai или его модификаций (то есть со стороны зараженных устройств), свидетельствуют два факта:

- учетные записи, использованные ботами при попытке установить подключение к telnet-порту, входят в брут-лист оригинального ботнета;

- анализ источников подключения показал, что зараженные хосты, с которых осуществляется сканирование, в большинстве случаев являются IoT-устройствами (камеры, роутеры различных производителей).

https://miro.medium.com/max/1400/0*DrfNTUopHgx0r1s9.jpg

Примеры подключений со стороны зараженных рабочих станций Mirai, которые осуществляют поиск IoT-устройств с паролями по умолчанию

Список наиболее часто используемых логинов и паролей для подключения со стороны ботов Mirai выглядит следующим образом:

| Комбинация «логин:пароль» | |

| 1 | admin : admin |

| 2 | root : xc3511 |

| 3 | root : vizxv |

| 4 | root : juantech |

| 5 | root : default |

| 6 | admin : admin1234 |

| 7 | root : password |

| 8 | root : root |

| 9 | root : xmhdipc |

| 10 | admin : smcadmin |

Если отбросить тривиальные комбинации вроде «root:root» или «admin:admin», то можно понять, какое именно оборудование интересно ботнету. К примеру, пары «root:xc3511» «root:vizxv» являются учетными записями по умолчанию для IP-камер довольно крупных китайских производителей.

Пример админ-панели для управления IP-камерой, которая входит в ботнет

Если говорить об активности самого ботнета, то можно проанализировать общее количество попыток логина в течение суток и сделать соответствующие выводы. 13 декабря 2016 года мы зафиксировали 5553 попытки подключения со стороны Mirai-ботов к нашему серверу. При этом еще за десять дней до этого, 3 декабря 2016 года, мы зафиксировали 8689 попыток подключения. Означает ли это, что ботнет теряет силу? Несомненно, снижение активности поиска новых потенциальных ботов может свидетельствовать о том, что Mirai снижает темпы заражения новых устройств. Однако пока еще рано делать какие-либо выводы.

Как не стать частью ботнета Mirai

Чтобы ваше устройство не стало частью ботнета Mirai, мы рекомендуем выполнить следующие процедуры:

- На каждом устройстве изменить параметры учетной записи по умолчанию; при этом пароль учетной записи должен быть не менее 8 символов и содержать цифры, буквы верхнего регистра и специальные символы.

- Установить на каждом устройстве актуальные обновления от производителя оборудования.

- Желательно закрыть от доступа из Интернета все потенциальные точки входа в операционную систему устройства (telnet/SSH/веб-панель и т.д.).