Как показали многочисленные исследования, “умные” дома, “умные” автомобили и “умные” города, не только приносят несомненную пользу человеку в быту, но и зачастую создают угрозу его безопасности. Речь не только об утечке персональных данных – достаточно представить, что в какой-то момент “умный” холодильник под воздействием третьей силы начнет воспринимать просроченные продукты как свежие. Или вот еще один, более печальный сценарий: на высокой скорости система “умного” автомобиля неожиданно для хозяина поворачивает руль вправо…

Материал подготовлен специально для Securelist

Однако угрозы, реальные и прогнозируемые, со стороны бытовых IoT-устройств — лишь часть проблемы “поумнения” окружающей нас инфраструктуры. Технологический бум в медицине не только спровоцировал переход медицинских учреждений на обработку информации исключительно информационными системами, но также привел к появлению новых типов медицинского оборудования и персональных устройств, которые могут взаимодействовать с классическими системами и сетями. А это означает, что актуальные для них угрозы могут перебраться в медицинские системы.

Точки входа для доступа к ценным данным

Персональные данные пациента и сведения о состоянии его здоровья — основной вектор атак в контексте медицинской индустрии. Для того чтобы оценить степень защищенности этих данных, необходимо сначала определить точки инфраструктуры медучреждений, в которых могут накапливаться медицинские данные и/или которые могут быть использованы злоумышленником.

Возможные точки входа можно классифицировать следующим образом:

- информационные системы (серверы, рабочие станции, административные панели медицинского оборудования и т.д.) компьютерной сети медицинского учреждения, которые могут быть подключены к интернету

- медицинское оборудование, подключенное к корпоративной сети

- медицинское оборудование, не являющееся узлом сети, но подключающееся к рабочей станции (например, при помощи USB)

- носимые устройства пациента (продвинутые фитнес-браслеты, кардиостимуляторы и мониторы, инсулиновые помпы и т.п.), а также мобильные устройства с функцией трекинга показателей здоровья (мобильные телефоны, “умные” часы)

- прочие информационные системы, доступные посредством беспроводного подключения (Wi-Fi, Bluetooth, RF): мобильный прибор для измерений ЭКГ, пульсоксиметр, регистратор событий для мониторинга состояния пациентов высокой степени риска и т.п.

Три последних варианта требуют детального анализа конкретных моделей при непосредственном доступе к ним. Именно по этой причине им стоит посвятить отдельный материал. Мы же детально остановимся на тех устройствах и их компонентах, которые не требуют физического доступа и которые, зачастую, оказываются доступными из интернета.

Носимые устройства несут историю болезни

О безопасности носимых устройств мы уже говорили в марте 2015 года: “Просто представьте — если взломан браслет с датчиком пульса, владелец магазина может следить за частотой пульса покупателя, пока тот смотрит на скидки в его магазине. Так же можно узнавать реакцию людей на рекламу. Более того, взломанный браслет с датчиком пульса можно использовать в качестве детектора лжи”.

Благодаря увеличению точности датчиков, гаджеты, собирающие данные о состоянии человека, в перспективе смогут использоваться в серьезной амбулаторной практике — для оценки здоровья пациента. Однако защищенность их развивается не так быстро, как их возможности.

Трекинг показателей жизнедеятельности при помощи мобильных устройств в ближайшее время может стать неотъемлемой частью амбулаторной практики

Информация, которая собирается в результате трекинга параметров здоровья, может использоваться и хозяином устройства, и производителем инфраструктуры, на базе которой работает приложение трекинга. Пользователю частота сердечных ударов может служить индикатором для снижения активности, приема каких-либо препаратов и т.п. Тогда как вендор может передать собранные данные медицинской компании, которая сможет использовать их для оценки общего состояния здоровья клиента.

Таким образом главным преимуществом результатов, собранных с помощью гаджета, будет не глубина анализа — любое медицинское исследование будет точнее показаний фитнес-браслета — а возможность оценить изменения состояния здоровья в динамике. Сценарии использования такой информации зависят от фантазии и предприимчивости ее владельцев, а также от законодательства в сфере персональных данных.

Если посмотреть на ту же информацию с точки зрения киберпреступника, то для владельца устройства открывается не очень благоприятная перспектива: на основе анализа определенных параметров (например, частота пульса, качество сна, среднесуточная активность) преступник может получить общее представление о здоровье жертвы. Дополнительную информацию может предоставить подключенный к мобильному устройству гаджет, способный, например, измерять давление или уровень сахара в крови пользователя. Сделав выводы об имеющихся у жертвы недомоганиях, злоумышленник может спровоцировать их прогрессирование.

Атаки с целью получить данные о здоровье можно разделить на три типа: нарушающие конфиденциальность данных, их целостность, их доступность. Для каждого из них можно описать основные векторы.

Варианты атак, нарушающих конфиденциальность медицинских данных:

- атака типа “man-in-the-middle” в канале от сенсора к сервису, аккумулирующему данные;

- несанкционированный доступ к локальному и удаленному хранилищам данных.

Варианты атак на целостность данных:

- несанкционированный доступ к хранилищам данных с возможной подменой данных;

- атака man-in-the-middle на каналы с возможностью подмены передаваемых данных (спуфинг);

- изменение (подмена) данных (spoofing-атаки) и предоставление их потребителям (сервис-аккумулятор или приложение).

Атака на доступность:

- Ransomware-атаки (шифрование/удаление пользовательских данных).

При этом точки входа вредоносного кода, осуществляющего кражу или подмену данных, на мобильное устройство зависят от конкретного устройства и используемого программного обеспечения.

Медицинские данные в Сети

Но я бы хотел подробнее рассмотреть другую точку входа — информационные системы компьютерной сети медицинского учреждения, доступные из интернета.

В медучреждениях используются автоматизированные системы хранения медицинских данных (СХМД), которые обеспечивают хранение разнородной информации о пациенте (результаты диагностики, данные о выписанных препаратах, история болезни и т.д.). Инфраструктура такой системы может включать различные аппаратные и программные компоненты, которые могут объединяться в сети хранения данных и в том или ином виде быть доступными из интернета.

В качестве примеров компонентов СХМД можно привести несколько программных комплексов, которые также могут являться точками входа в медицинскую инфраструктуру:

- HIS-системы (Hospital Information System, госпитальные информационные системы) — программные комплексы, которые управляют медицинской информацией, поступающей из различных источников, в т.ч. из нижеперечисленных систем

- Системы ведения электронных медицинских карт (Electronic Health Records) — специализированное ПО, которое позволяет хранить в структурированном виде данные пациента и вести историю его болезней

- Network Attached Storage (NAS) — выделенные сетевые хранилища, которые могут быть и специализированными устройствами для хранения медицинских данных, и корпоративными устройствами, используемыми в инфраструктуре медицинских учреждений

- DICOM-устройства и PACS-серверы (Picture Archiving and Communication System) — медицинские информационные системы, основанные на стандарте DICOM (Digital Imaging and Communications in Medicine, отраслевой стандарт создания, хранения, передачи и визуализации медицинских изображений и документов обследованных пациентов) и состоящие из следующих компонентов:

- DICOM-клиент — медицинское устройство, обладающее возможностью передачи информации DICOM-северу

- DICOM-сервер — программно-аппаратный комплекс, который обеспечивает получение и хранение информации от клиентов (в частности, такими устройствами являются PACS-серверы)

- Диагностическая DICOM-станция и DICOM-принтеры — программно-аппаратный комплекс, отвечающий за обработку, визуализацию и печать медицинских изображений

Отличительная особенность вышеописанных систем — веб-интерфейс (веб-приложение) для управления ими через Сеть. Оно может содержать уязвимости, которые злоумышленник может использовать для получения доступа к ценной информации и процессам. Стоит подробнее рассмотреть эти системы и проверить, доступны ли они из интернета, т.е. являются ли потенциальной точкой входа для злоумышленника.

Электронная медицинская карта (Electronic Health Records)

Для того чтобы оценить количество доступных извне (из интернета) приложений для ведения электронных медицинских карт, нужно выделить список используемого для этих задач программного обеспечения и затем сформировать список дорков (dork) — специальных запросов в поисковые системы для поиска веб-компонентов данного ПО среди всех проиндексированных поисковиком ресурсов.

Пример дорк-запроса для поиска в Google логин-формы компонентов программного обеспечения, которое является системой типа Electronic Health Records:

intitle:”<имя_вендора> Login” & inurl:<имя вендора>

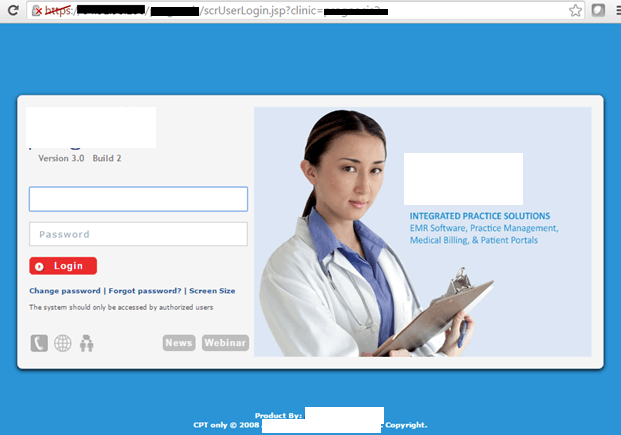

Пример обнаруженного веб-компонента (логин-форма) программного обеспечения для ведения электронных медицинских карт

Отметим, что часть обнаруженных ресурсов в поисковой выдаче оказалась ловушкой для злоумышленников (honeypot). Данный факт говорит о том, что исследователи пытаются отслеживать угрозы, связанные с медицинской инфраструктурой. Является ли обнаруженный ресурс ловушкой, можно проверить, отправив его IP-адрес на специальный сервис HoneyScore, который на основе ряда атрибутов данного ресурса (например, хостинг-провайдер) выдает вердикт, является он ловушкой или нет. Тем не менее значительная часть найденного представляет собой реальные системы.

126 найденных ресурсов, удовлетворяющих условию запроса

Каждый из обнаруженных веб-ресурсов является потенциальной точкой входа в инфраструктуру и может использоваться злоумышленником. Так, например, во многих обнаруженных системах отсутствует защита от перебора пароля, а значит, преступник может осуществлять брутфорс-атаки. Далее, используя взломанную учетную запись, он может получить привилегированный доступ к системе через данный интерфейс или же осуществить поиск и эксплуатацию веб-уязвимостей для последующего получения доступа.

Пример найденного веб-интерфейса для логина в системе Electronic Health Records

HIS-системы

Hospital information system — довольно обширное понятие, которое включает набор методов и технологий для обработки медицинской информации. В данном случае нас интересуют только те компоненты HIS-систем, которые имеют веб-интерфейс для управления и визуализации медицинской информации.

Для примера можно взять программное обеспечение OpenEMR, которое используется медицинскими учреждениями в качестве системы управления медицинскими данными и обладает сертификатом от организации Office of the National Coordinator. Некоторые его компоненты написаны с использованием языка программирования PHP, а значит, потенциальной точкой входа для злоумышленника может стать веб-сервер, который обеспечивает функционирование этого компонента OpenEMR.

Следующий Google-дорк выдает 106 результатов, удовлетворяющих запросу:

inurl:”/interface/login/login_frame.php” intitle:”Login” intext:”Username:”

После беглого анализа результатов становится понятно, что компоненты большинства из обнаруженных систем OpenEMR содержат уязвимости, в том числе критические, т.е. позволяющие скомпрометировать базу данных OpenEMR. Причем эксплойты к данным уязвимостям можно найти в открытом доступе.

Пример обнаруженной в открытом доступе уязвимой HIS-системы

К примеру, анализ версий программного обеспечения показал, что для подавляющего большинства ПО, установленного на данных хостах, имеются опубликованные данные о содержащихся в нем уязвимостях:

| Версия OpenEMR | Количество хостов (%) | Наличие публичных эксплойтов |

| 4.2.0 | 31,4 | Да |

| 4.1.2 | 14,3 | Да |

| 4.1.0 | 11,4 | Да |

| 4.2.1 | 5,7 | Нет |

| 4.0.0 | 5,7 | Да |

| 4.1.1 | 2,8 | Да |

| 4.3.1-dev | 2,8 | Нет |

| 2.8.3 | 2,8 | Да |

| 3.2.0 | 2,8 | Да |

| Проприетарная (модифицированная) версия | 8,5 | – |

| Неизвестная версия | 11,4 | – |

Network Attached Storage (NAS)

Существует, как минимум, два типа NAS-серверов, используемых медицинскими учреждениями: специализированные “медицинские” NAS-серверы и обычные. В то время как к первым предъявляются повышенные требования, касающиеся обеспечения безопасности хранящихся на них данных (например, соответствие требованиям Health Insurance Portability and Accountability Act), то защищенность вторых остается на совести их разработчиков и тех медицинских учреждений, которые используют их в своей инфраструктуре. В результате немедицинские NAS могут годами работать без актуальных патчей и содержать огромное число известных уязвимостей.

Для того чтобы выделить NAS-устройства, расположенные в медицинских учреждениях, среди прочих проиндексированных поисковыми системами устройств, необходимо сформировать список дорков.

Следующий запрос – к поисковой системе Censys, которая специализируется на индексировании устройств, имеющих IP-адрес, и позволяет определить все устройства (рабочие станции, серверы, роутеры, NAS-серверы и т.д.), принадлежащие организациям, в названии которых присутствуют слова, прямо или косвенно характеризующие эти организации как медицинские учреждения (“healthcare”, “clinic”, “hospital”, “medical”):

autonomous_system.organization: (hospital or clinic or medical or healthcare)

Поисковая система Censys обнаружила около 21 278 хостов, имеющих отношение к медицинским учреждениям

Согласно отчету Censys, ТОР 10 стран, в которых находятся обнаруженные хосты, выглядит следующим образом:

| Country | Hosts |

| United States | 18 926 |

| Canada | 1113 |

| Iran | 441 |

| Saudi Arabia | 379 |

| Republic of Korea | 135 |

| Australia | 81 |

| Thailand | 33 |

| United Kingdom | 32 |

| Puerto Rico | 28 |

| Vietnam | 27 |

Далее из всех обнаруженных хостов можно извлечь только те, которые являются FTP-серверами. Для этого нужно уточнить запрос к поисковой системе и выбрать, например, только те хосты, которые содержат открытый порт FTP и в баннере которых содержится строка “FTP” (информация, которую сервер отправляет клиенту при попытке подключения к порту):

(tags: ftp) and autonomous_system.organization: (health or clinic or medical or healthcare)

В результате получаем 1094 хоста с функционирующим FTP-сервером, предположительно принадлежащих медицинским учреждениям.

Кроме того, из этой выборки можно получить список NAS-устройств конкретных производителей. Для этого нужно знать характерные признаки устройства – они могут содержаться в ответах сервисов, работающих на устройстве (например, ответ FTP-сервера на попытку подключения может содержать наименование устройства и конкретную версию прошивки). Следующий запрос позволяет выбрать из всех обнаруженных хостов только те, которые содержат в баннере строку “NAS” (как правило, этим свойством обладают некоторые модели компании QNAP Systems):

(metadata.description: nas) and autonomous_system.organization: (health or clinic or medical or healthcare)

Обнаруженные NAS-серверы компании QNAP Systems, принадлежащие медицинским организациям

При этом на каждом из обнаруженных NAS был установлен содержащий уязвимости релиз веб-сервера ProFTPd, для которого существуют эксплойты, которые легко найти в открытом доступе.

Обнаруженный нами NAS-сервер, принадлежащий медицинскому учреждению, содержит в открытом доступе видеозапись операции

PACS-серверы и DICOM-устройства

Наиболее распространенным типом устройств, работающих с форматом DICOM, являются PACS-серверы, предназначенные для печати снимков пациентов, полученных с других DICOM-устройств.

Поиск DICOM-устройств можно начать с простейшего запроса в поисковике Shodan:

DICOM port:104

Соответственно, в результатах выдачи окажутся хосты (преимущественно рабочие станции и серверы), которые используются в медицинских учреждения для хранения и обработки DICOM-снимков пациентов.

Список хостов, используемых для обработки/хранения DICOM-изображений

Также можно попробовать найти диагностические DICOM-станции — специализированные PACS-системы, которые используются для обработки, диагностики и визуализации данных. В качестве примера можно использовать следующий запрос для поисковой системы Censys:

pacs and autonomous_system.organization: (hospital or clinic or medical or healthcare)

Проанализировав выдачу, можно заметить наличие специализированного ПО для диагностической станции.

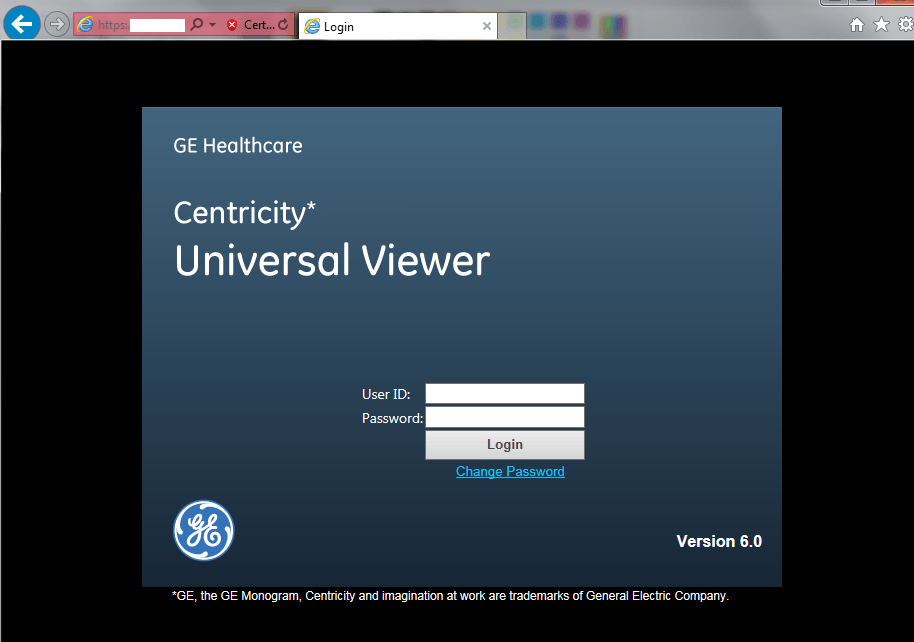

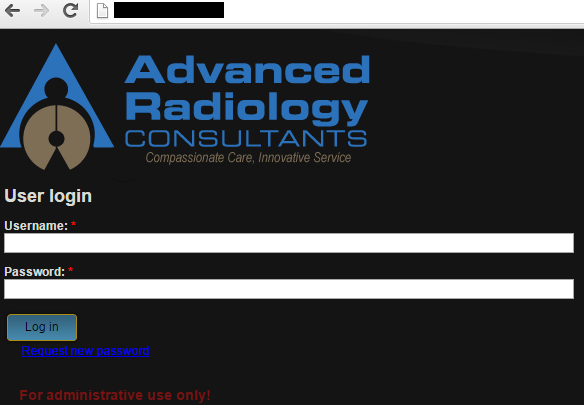

Логин-панели диагностических станций, используемых для визуализации данных пациента

Кроме того, в выдаче присутствуют и административные панели для доступа к DICOM-серверам.

Логин-панель для доступа к DICOM-серверу

“Немедицинские” системы с патологиями

Описанные выше системы имеют дело с ценными медицинскими данными и потому требования к безопасности данных систем должны быть высокими. Однако не стоит забывать, что помимо данных потенциальных точек входа у злоумышленника остается масса других, не имеющих прямого отношения к медицинским системам, но расположенных в одной инфраструктуре с ценными данными.

Вот несколько примеров “немедицинских” систем, которые могут использоваться как потенциальная точка доступа в компьютерную сеть для последующего перемещения к ресурсам, на которых хранится медицинская информация:

- любые серверы (веб-серверы, FTP-серверы, серверы электронной почты и т.д.), установленные в сети учреждения и доступные из интернета;

- публичные Wi-Fi-хотспоты медицинского учреждения;

- офисные принтеры;

- системы видеонаблюдения;

- SCADA-контроллеры;

- автоматизированные системы управления механическими и электрическими компонентами здания (Building management system, BMS).

Каждая из перечисленных систем может содержать уязвимость, которая может быть использована злоумышленником для получения доступа к медицинской инфраструктуре.

К примеру, можно взять уязвимость Heartbleed и оценить ее распространенность. Для этого сформируем следующий запрос к поисковой системе Censys:

autonomous_system.organization: (hospital or clinic or medical or healthcare) and 443.https.heartbleed.heartbleed_vulnerable: 1

Поисковая система выдала 66 хостов, удовлетворяющих данному запросу и потенциально уязвимых к Heartbleed. И это при том что существование данной уязвимости и ее опасность были широко освещены в прессе. Вообще, говоря о Heartbleed, нужно иметь в виду, что проблема еще носит глобальный характер: согласно отчету основателя Shodan, уязвимыми остаются порядка 200 000 сайтов.

Будьте здоровы

Для того чтобы не позволить злоумышленникам украсть медицинские данные из учреждения, мы, наряду с необходимыми мерами защиты корпоративной инфраструктуры, рекомендуем следующее:

- исключить из внешнего доступа все информационные системы, обрабатывающие медицинские данные и какую-либо другую информацию о пациентах

- выделить в отдельный сегмент все медицинское оборудование, подключающееся к рабочей станции (или являющееся узлом в сети), параметры работы которого могут быть изменены при помощи данной рабочей станции (или удаленно)

- любые информационные онлайн-системы необходимо выделить в “демилитаризованную зону” или вообще исключить из корпоративной сети

- постоянно следить за выходом обновлений ПО медицинских систем и регулярно его обновлять

- изменять пароли “по умолчанию”, которые установлены в логин-панелях медицинских систем и удалять ненужные учетные записи из базы данных (например, тестовые)

- придумывать сложные пароли для всех учетных записей.