Красная команда имитирует действия атакующего, чтобы помочь оценить эффективность защитных мер и улучшить безопасность. В этой статье я разберу, как устроены такие команды и какие нужны области экспертизы для успешной реализации kill chain и демонстрации результатов.

В прошлый раз мы познакомились с ключевыми целями и показателями эффективности Red Team для процессов ИБ и бизнеса в целом. Мы рассмотрели особенности взаимодействия экспертов наступательной безопасности c Blue Team, нюансы ведения проектов и коммуникации во время работ. При этом мы практически не коснулись внутренней структуры красной команды. Пора исправить это!

Материал подготовлен для авторской колонки в издании “Хакер”

Области экспертизы

Рабочий процесс Red Team мало чем отличается от работы R&D-отдела обычной IT-компании: та же стандартная схема «исследование — разработка — развертывание — поддержка — анализ результатов».

Если не брать в расчет специфику некоторых наступательных мероприятий, требующих экзотической экспертизы (например, эксперта по управлению дронами для доставки «полезной нагрузки» в целевую физическую инфраструктуру), то можно выделить ряд базовых специализаций:

- проектный менеджер — отвечает за планирование и организацию рабочего процесса внутри команды, а также взаимодействие с ключевыми фигурами в компании (на английском их обычно называют stakeholders);

- инженер — берет на себя разработку тулз, требующихся для реализации проекта, и автоматизацию задач;

- оператор — отвечает за развертывание, поддержку инструментов автоматизации и их конфигурирование в соответствии с потребностями проекта;

- аналитик — обрабатывает полученные данные, а также составляет TTPs (tactics, techniques and procedures) для достижения целей на каждом из этапов kill chain.

Если бюджет ограничен, некоторые из перечисленных специализаций могут прекрасно сочетаться в одном человеке. Но мы не будем заострять внимание на количестве людей в команде, а выделим области экспертиз Red Team, чтобы на их основе вывести роли.

Ключевое отличие эксперта красной команды от коллег в индустрии — это «наступательная» специфика в его задачах. Другими словами, разработчик в Red Team применяет свои знания для достижения, казалось бы, деструктивных целей (к примеру, выполнение произвольного кода на рабочей станции сотрудника и сокрытие этого от средств защиты, чтобы создать еще одну «точку присутствия» в инфраструктуре), но при этом в масштабах бизнеса эти цели конструктивны и служат оценке эффективности средств защиты и процессов реагирования на инциденты. Или, например, DevOps-инженер превращается в ботмастера и деплоит фермы C2-серверов для вывода данных из инфраструктуры и последующей их обработки. Надеюсь, ты уловил эту специфику.

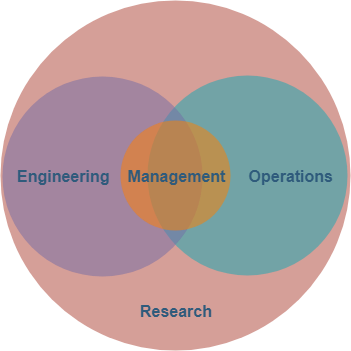

Если разбить множество экспертиз внутри красной команды на четыре больших домена (Research, Engineering, Operations, Management), то получится картина, в которой каждый из этих доменов связан с другими.

Области менеджмента и исследования в определенной степени необходимы для любого эксперта Red Team. Каждый участник команды должен уметь оценить ключевые этапы своей части работ и необходимые ресурсы на каждом из этих этапов, а также уметь донести результаты работы до ключевых лиц (своего руководителя, экспертов Blue Team, бизнес-персон) в понятной им форме.

При этом каждый эксперт не живет в вакууме и во время работы тесно взаимодействует с другими экспертами красной команды. Это значит, что управление проектами — важная компетенция для любого специалиста наступательной безопасности.

Область исследований также фундаментальная и касается спецов любого профиля внутри Red Team. Даже проектный менеджер должен регулярно проводить исследовательские работы в области наступательной безопасности, чтобы понимать TTPs и быть в тренде их развития. Это поможет ему составлять дорожную карту проекта, оценивать ключевые этапы и время на реализацию каждого этапа. При этом очевидно, что все технические специалисты должны вести регулярные исследования в релевантных областях.

Менеджмент и исследования — фундаментальные задачи, с которыми столкнется любой эксперт Red Team. Поэтому при планировании работ всегда необходимо закладывать время на исследования (в большей степени) и управление проектами (в меньшей степени на классический менеджмент и в большей — на прокачку навыков репортинга и коммуникации).

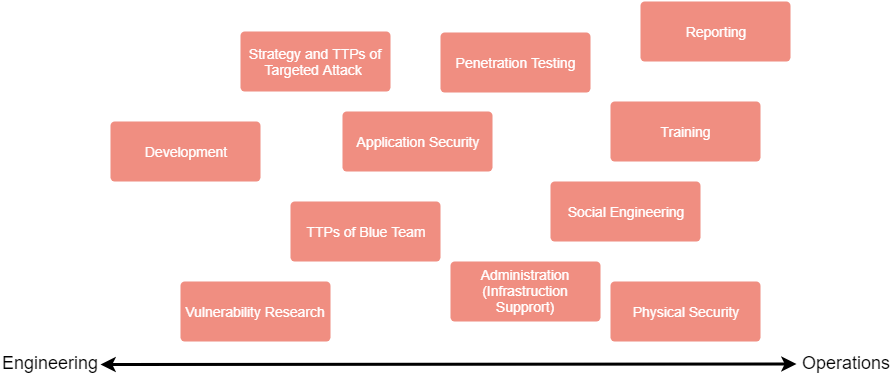

Engineering и Operations — разделы экспертизы, среди которых эксперту придется сделать выбор. Наверняка можно быть девопсом в области наступательных операций, но вот качество и эффективность этих операций требуют узкого фокуса. Рассмотрим возможные роли, которые так или иначе находятся в рамках этих областей.

Роли Red Team

Ключевые роли Red Team формируются из областей экспертизы. Несколько областей экспертиз могут составлять профиль для одного из экспертов, но важно, чтобы эти профили как можно меньше пересекались между собой, иначе может получиться команда, которая знает все про тестирование на проникновение, но при этом ничего не понимает в безопасности веб-приложений. Или команда, которая прекрасно умеет использовать готовые тулзы, но при этом не может разрабатывать кастомные средства хотя бы на уровне прототипа. Диверсификация экспертизы — основополагающая задача при построении команды.

Разработчик

Рассмотрим ключевые характеристики разработчика красной команды.

- Скорость разработки MVP (minimal viable product) для использования внутри команды, а также для передачи Blue Team. Скорость разработки в условиях реализации атаки — важное требование, которое приносит в жертву качество кода, но при этом позволяет другим членам команды достигать поставленных целей.

- Понимание принципов работы основных защитных решений. Знакомство с лучшими практиками и архитектурой решений (платных продуктов и открытых утилит) позволит не только сэкономить время, но и в некоторых случаях избежать нежелательного детекта со стороны этих самых решений, которые использует Blue Team. Другими словами, если перед разработчиком стоит важная задача не скомпрометировать работой своего кода всю наступательную операцию, то понимание технологий детекта увеличивает шансы на успех.

- Опыт разработки средств эксплуатации. Этот навык требует отдельного эксперта, который может вообще не иметь двух описанных выше характеристик, но при этом должен отлично разбираться в эксплоитостроении и методах обхода современных технологий Exploit Prevention. Работая в связке с экспертом Vulnerability Research, он существенно сокращает время реализации стадий Weaponization и Exploitation целевой атаки (см. kill chain в моих предыдущих материалах). И кроме этого, его разработки могут снова применяться в других проектах, реализуемых этой командой.

Исследователь уязвимостей (багхантер)

Багхантером мы называем прежде всего эксперта, который умеет эффективно находить уязвимости в выделенных для него доменах: десктопных, мобильных и веб-приложениях, а также любых других.

Здесь много специфики, и вряд ли с ней может быть знаком один человек, однако понимание того, с чем Red Team чаще всего сталкивается в своих проектах, позволяет сформировать конкретные потребности в профиле человека. Мой опыт подсказывает, что ресерчер в области веб-приложений — обязательная компетенция в Red Team, потому что веб есть практически на всех периметрах организаций разного уровня и профиля бизнеса.

Администратор (DevOps-инженер)

Эксперт, отвечающий за инфраструктуру команды. В частности, в его обязанности входит поддержание работы С2-серверов (с которых импланты получают команды и на которые производится эксфильтрация данных), а также работы серверов для рассылки фишинга.

Penetration Testing

Тот самый навык, который по возможности должен быть у каждого члена команды, включая аналитика, готовящего репорты. Каждый из участников должен уметь «запавнить» любую basic-level рабочую станцию на сервисе вроде Hack the Box.

Я не буду в деталях рассматривать требования для эксперта этого профиля, потому что о тестировании на проникновение материалов и так достаточно.

Reporting

Как я уже отметил, навык коммуникации — это базовое требование для специалистов любой команды. Именно поэтому очень важно уметь демонстрировать и передавать в нужной форме результаты своей работы коллегам. Но если коммуникацию внутри команды можно организовать просто удобно для всех (например, в виде переписки в «Телеграме»), то коммуникация с внешними стейкхолдерами должна быть максимально четкой.

По этой причине в команде должен быть выделенный эксперт, который понимает результаты работы каждого участника и умеет интерпретировать их внешним специалистам (и неспециалистам). Чаще всего эта экспертиза оказывается у менеджера (лидера) Red Team либо у аналитика, который отвечает за подготовку отчета.

Training

Казалось бы, этот навык «обучения других» нужен кому угодно, кроме технических экспертов. Однако, как я отмечал в предыдущей статье, одна из ключевых целей Red Team — повышение эффективности работы Blue Team, и именно для ее реализации требуется качественный процесс обучения, который получается на основе результатов работы Red Team.

Для проведения эффективного тренинга необходимо четко понимать пробелы в процессах Blue Team и уметь предоставлять решение в удобоваримой форме.

Оттенки красного

Как ты понимаешь, описанное разделение ролей весьма условно и многие экспертизы тесно переплетаются между собой. Однако моя задача состоит не в классификации, а в предоставлении более-менее ясной картины тех областей, в которые ты можешь углубиться, чтобы обрести четкий фокус своего развития в качестве эксперта наступательной безопасности.