Интерактивность – это свойство системы защиты, подразумевающее взаимодействие с атакующим и его инструментами и влияние на сценарий атаки в зависимости от действий атакующего. Например, методы, позволяющие запутать сканеры уязвимостей злоумышленников при помощи замусоривания выдачи, являются интерактивными. Кроме того, что они позволяют запутать злодея и его инструменты, подобные методы уже давно используются исследователями с целью получения информации о самих злоумышленниках и их целях.

Материал подготовлен специально для Securelist.ru

Существует довольно четкая грань между интерактивными и «наступательными» методами защиты. Первые подразумевают взаимодействие с атакующим с целью обнаружить его в защищаемой инфраструктуре, отвлечь его внимание и направить по ложному пути. Вторые могут включать вышеперечисленное, плюс эксплуатацию уязвимостей в ресурсах злоумышленника (т.н. «hacking-back»). Hacking-back не только является во многих странах нарушением закона (если только защищающаяся сторона – не государственная организация, осуществляющая правоохранительные действия), но и может подвергать опасности третью сторону, например, компьютеры пользователей, скомпрометированные злодеями.

Применение интерактивных методов защиты, которые не нарушают законодательство и могут быть использованы в существующих процессах информационной безопасности организации, позволяет защищающейся стороне не только ответить на вопрос «есть ли в моей инфраструктуре злоумышленник?», но и составить профиль угрозы.

Одним из таких подходов является Threat Deception – набор методов, специализированных решений и процессов, который уже давно используют исследователи для анализа угроз. На наш взгляд, его можно применять и для защиты ценных данных внутри корпоративной сети от целевых атак.

Особенности целевых атак

Несмотря на обилие технологий и наличие специализированных решений для защиты корпоративной сети, инциденты информационной безопасности по-прежнему происходят даже в крупных организациях, вкладывающих солидные средства в обеспечение безопасности своих информационных систем.

Отчасти причины возникновения инцидентов кроются в том, что архитектура любого автоматизированного защитного решения, основанная на выявлении тех или иных паттернов в общем потоке информации или на контроле огромного количества точек присутствия, рано или поздно не распознает неизвестную угрозу и не заметит преступника, ворующего из инфраструктуры ценные данные. Это может произойти, например, если злоумышленник заранее изучил особенности корпоративной защиты и выявил благоприятные условия для кражи ценных данных, при которых его действия не вызовут подозрений у защитных решений и потеряются в легитимных действиях других пользователей.

Другая причина – в том, что APT-атаки отличаются от других атак: по направленности и точности исполнения они напоминают работу хирургическим инструментом, в то время как массовые атаки похожи, скорее, на стрельбу по мишеням из крупнокалиберного оружия.

Организаторы целевых атак тщательно изучают атакуемую инфраструктуру, выявляя недостатки конфигурации и уязвимости, чтобы использовать их в ходе атаки. Для этого при достаточном бюджете атакующий может даже развернуть на своем тестовом стенде продукты и решения, установленные в атакуемой корпоративной сети. Выявленные недостатки конфигурации и уязвимости могут быть уникальными, характерными только для конкретной жертвы.

Все это позволяет киберпреступникам оставаться в сети незамеченными и воровать ценные данные в течение продолжительного времени.

Очевидно, что для защиты от APT необходимо не только вести борьбу с инструментами атакующих (утилитами для анализа защищенности, вредоносным кодом и т.д.), но и использовать особенности поведения киберпреступника внутри корпоративной сети, чтобы вовремя его обнаружить и предотвратить негативные последствия от его действий. Несмотря на то, что атакующий, как правило, имеет достаточно средств, чтобы позволить себе досконально изучить корпоративную сеть жертвы, у защищающейся стороны остается главное преимущество – полный физический доступ к ресурсам своей сети. И она может использовать эти возможности для создания своих правил игры на своей же территории для сокрытия ценных данных и обнаружения злоумышленника.

В конце концов, «замки придуманы для того, чтобы честного человека сохранить честным», но в случае с мотивированным преступником замков недостаточно, требуется сторожевой пёс, который вовремя уведомит хозяина о присутствии вора еще до того, как тот успеет что-то украсть.

Интерактивные игры с атакующим

На наш взгляд, в дополнение к традиционным методам и технологиям защиты ценной корпоративной информации, наличие которых в настоящее время является необходимостью, защищающаяся сторона должна строить интерактивные системы безопасности для получения новых источников информации о злоумышленнике, который по тем или иным причинам оказался внутри защищаемой корпоративной сети.

Интерактивность системы защиты подразумевает наличие ее ответной реакции на действия злоумышленника. Этой реакцией, например, может быть добавление ресурсов атакующего (например, IP-адреса рабочих станций, с которых ведется атака) в списки запрещенных или изолирование скомпрометированных рабочих станций от остальных ресурсов сети. Можно также ввести в заблуждение самого атакующего, который пытается обнаружить ценные данные внутри корпоративной сети. Кроме того, можно попробовать сбить с толку инструменты злоумышленника – например, сканеры уязвимостей, – для того чтобы направить его по ложному следу.

Предположим, что защищающаяся сторона предусмотрела возможные сценарии компрометации корпоративной сети и предварительно позаботилась о том, чтобы разместить на защищаемом ресурсе ловушки:

- специальный инструмент, позволяющий «обмануть» автоматизированные средства сканирования на уязвимости и внести в отчет о сканировании различный «мусор»: информацию о несуществующих сервисах, информацию о несуществующих уязвимостях и т.д.

- веб-сценарий, который содержит уязвимость, эксплуатация которой приводит атакующего к следующей ловушке (описана ниже).

- заранее подготовленный раздел веб-ресурса, который имитирует административную панель и содержит поддельные документы.

Как могут помочь такие ловушки?

Примерно так выглядит упрощенный сценарий компрометации ресурса, у которого отсутствуют какие-либо специализированные средства защиты:

- Атакующий использует сканер уязвимостей и при помощи него находит уязвимость на серверной стороне защищаемой инфраструктуры. Например, возможность осуществить SQL-инъекцию в веб-приложение.

- Атакующий успешно эксплуатирует данную уязвимость на серверной стороне и попадает в закрытую зону веб-ресурса (панель администратора).

- Атакующий использует полученные привилегии для инвентаризации имеющихся ресурсов, находит документы, которые предназначены для внутреннего пользования, и скачивает их.

Рассмотрим этот же сценарий, но в контексте корпоративной сети, в которой для защиты ценных данных используется интерактивная система:

- Атакующий осуществляет поиск уязвимостей на серверной стороне защищаемой инфраструктуры при помощи автоматизированных средств (сканер уязвимостей и сканер директорий веб-приложения). Поскольку защищающаяся сторона предварительно разместила специальный инструмент для «обмана» средств сканирования, атакующий вынужден потратить время на разбор результатов сканирования. После разбора результатов, атакующий находит уязвимость-ловушку на серверной стороне защищаемой инфраструктуры.

- Атакующий успешно эксплуатирует обнаруженную уязвимость и попадает в закрытую зону веб-ресурса (панель администратора). При этом попытка эксплуатации фиксируется в лог-файле, и соответствующее уведомление отправляется службе безопасности.

- Атакующий использует полученные привилегии для инвентаризации имеющихся ресурсов, находит поддельные документы и скачивает их.

- Скачанные документы содержат скрипты, которые обращаются к серверам, находящимся под контролем защищающейся стороны. При этом параметры обращения (источник запроса, время и т.п.) фиксируются в лог-файле. Впоследствии данная информация может быть использована для атрибуции атакующего (какого типа информация интересна атакующему, в какой стране находятся рабочие станции, которые атакующий использует для атаки, в каких подсетях и прочее) и расследования инцидента.

Детектирование атаки посредством обмана атакующего

В настоящее время для усиления защиты корпоративной сети уже используется так называемый подход Threat Deception. Термин «deception» пришел из традиционного военного дела, где под ним подразумевается комплекс мероприятий, направленных на введение противника в заблуждение относительно наличия, расположения, состава, действий и намерений своих вооруженных сил. В ИБ задача такой интерактивной системы защиты – подготовка специальной операции по обнаружению злоумышленника внутри корпоративной сети, его атрибуция и, в конечном итоге, выведение его из защищаемой инфраструктуры.

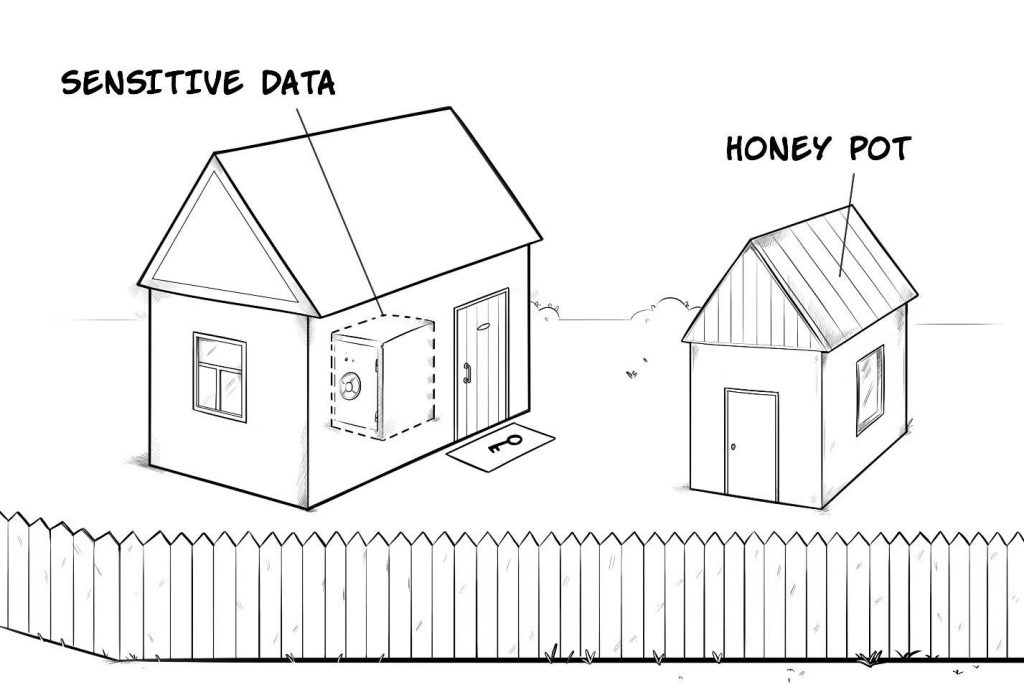

Подход Threat Deception предполагает реализацию интерактивных систем защиты, основанных на распределении ловушек (honeypots) в корпоративной сети и эксплуатации особенностей поведения атакующего. В большинстве случаев honeypot устанавливают, чтобы отвлечь внимание атакующего от действительно ценных корпоративных ресурсов (серверов, рабочих станций, баз данных, файлов и т.д.). Кроме того, использование ловушек позволяет получить данные о любом взаимодействии атакующего с ресурсом (время взаимодействия; типы данных, которые интересуют злоумышленника; набор инструментов, используемых злоумышленником и т.д.).

Однако зачастую из-за некорректной имплементации ловушки внутри корпоративной сети honeypot не только успешно определяются и обходятся атакующими, но и могут служить для злоумышленников точкой входа на реальные рабочие станции и серверы, содержащие ценную информацию.

Для эффективного противодействия злодеям недостаточно установить и настроить ловушку, необходим более тщательный подход к разработке сценариев обнаружения целевых атак. Как минимум, требуется экспертная оценка предполагаемых действий нарушителя, размещение ловушек таким образом, чтобы атакующий не смог определить, какие ресурсы (рабочие станции, файлы на рабочих станциях и серверах и т.д.) являются ловушками, а какие нет, и планирование действий, связанных с обработкой «детектов».

Кто предупрежден, тот вооружен

Получение сведений о наличии киберпреступника внутри корпоративной сети позволяет защищающейся стороне принять меры по защите своих ценных данных и устранению угрозы:

- направить атакующего по ложному следу (например, в отдельную подсеть) и, тем самым, исключить из его поля зрения действительно ценные ресурсы, а также получить какие-либо дополнительный данные об атакующем и его инструментах, которые могут быть в дальнейшем использованы для расследования инцидента;

- определить уже скомпрометированные ресурсы и принять все необходимые меры для устранения угрозы (например, изолировать зараженные рабочие станции от остальных ресурсов корпоративной сети);

- восстановить хронологию действий и перемещений атакующего внутри корпоративной сети и выявить фвходные точки в корпоративную сеть с целью их устранения.

Заключение

Атакующий находится в заведомо выгодной позиции по отношению к защищающейся стороне, потому что он имеет возможность досконально изучить свою жертву, прежде чем осуществить нападение. В то же время жертва находится в неведении относительно вектора атаки и интересов злоумышленника, а значит, вынуждена защищаться от всех возможных атак одновременно, что требует значительного количества времени и ресурсов.

Реализация подхода Threat Deception позволяет защищающейся стороне получить дополнительный источник информации об угрозах за счет установки ресурсов-ловушек и свести к минимуму преимущество атакующего не только за счет его своевременного обнаружения, но и за счет получения его профиля и принятия своевременных мер для защиты ценных данных. При этом совершенно необязательно использовать запрещенные приемы «наступательной безопасности», которые могут лишь усугубить положение защищающейся стороны при подключении к инциденту правоохранительных органов.

Интерактивные средства защиты, основанные на «обмане» атакующего, – решения, которые с ростом количества инцидентов в корпоративном и государственном секторе будут набирать популярность. В скором времени системы, основанные на подходе Threat Deception, могут стать не только инструментом исследователей, но и неотъемлемой частью защищенной инфраструктуры и еще одним источником информации об инцидентах для службы безопасности.