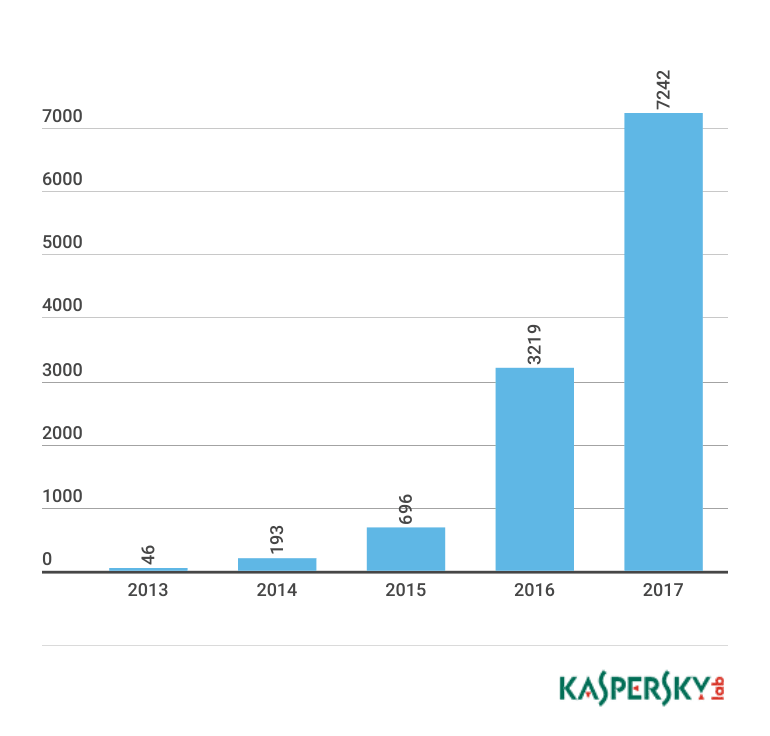

По данным Gartner в мире сейчас насчитывается более 6 миллиардов «умных» устройств. Такое количество потенциально уязвимых гаджетов не осталось незамеченным злоумышленниками: по данным на май 2017 года в коллекции «Лаборатории Касперского» находилось несколько тысяч различных образцов вредоносного ПО для «умных» устройств, причем около половины из них были добавлены в 2017 году.

Материал подготовлен совместно с Владимир Кусков, Михаил Кузин, Ярослав Шмелев, Игорь Грачев специально для Securelist.ru

Статистика

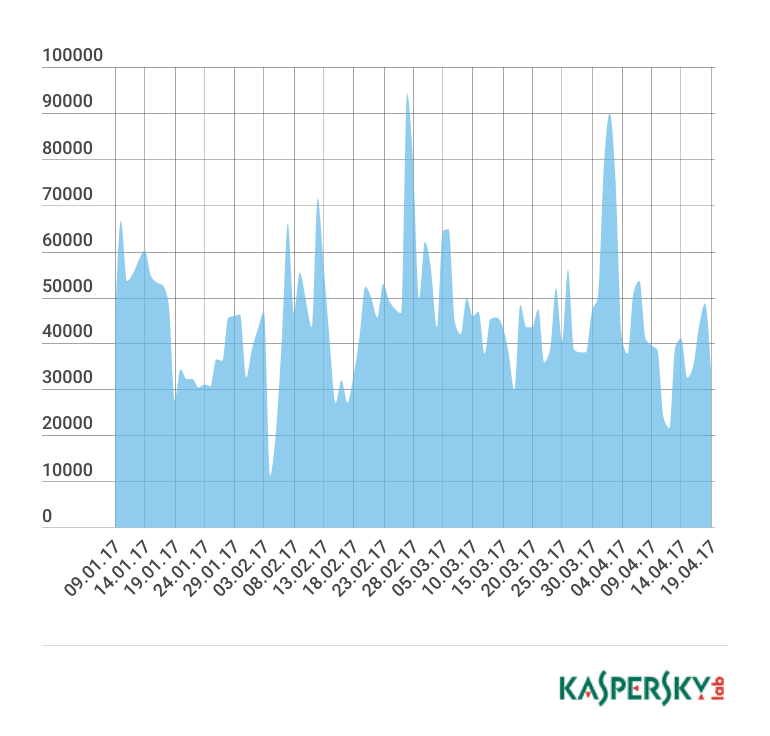

Мы настроили несколько ловушек (honeypot), которые имитировали различные устройства под управлением ОС Linux, чтобы посмотреть, что с ними будет происходить «в дикой природе». Результат не заставил себя ждать: первые попытки подключиться к открытому telnet-порту мы увидели уже через несколько секунд. За сутки же было зарегистрировано несколько десятков тысяч обращений с уникальных IP-адресов.

Количество обращений к нашим ловушкам с уникальных IP-адресов, январь – апрель 2017

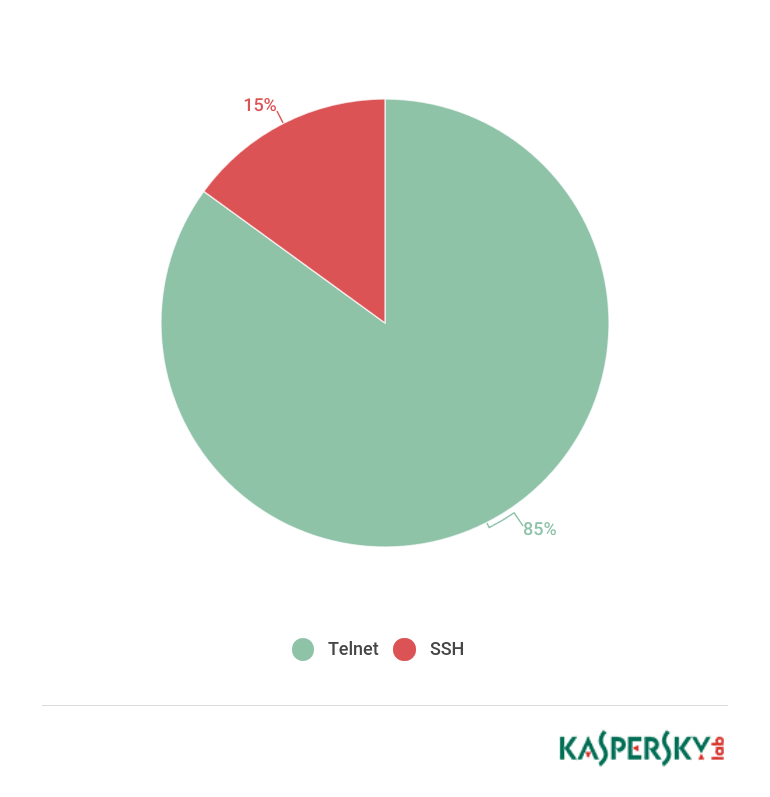

В большинстве зарегистрированных нами случаев использовался протокол telnet, остальная часть пришлась на долю SSH.

Распределение обращений к ловушкам по портам, январь-апрель 2017

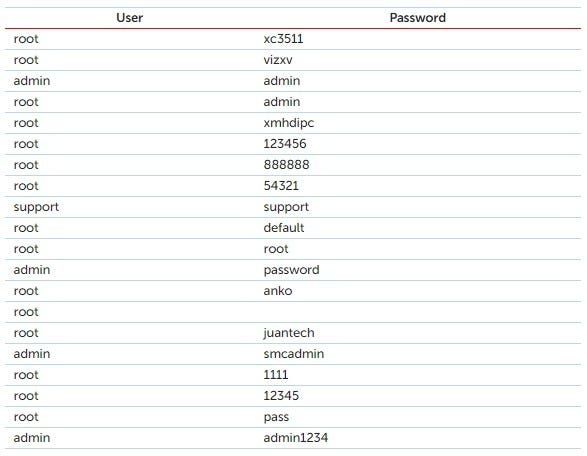

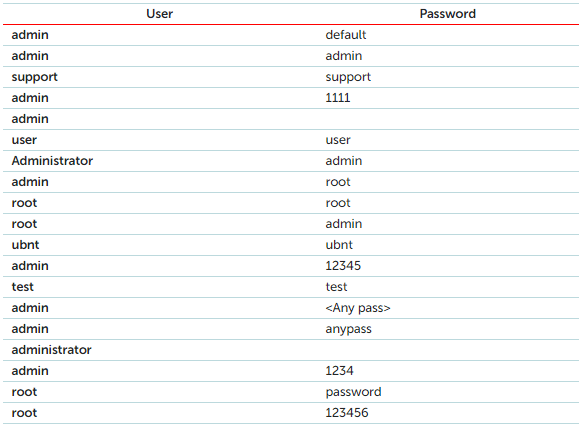

Список наиболее популярных пар логин/пароль, используемых зловредами при попытках подключиться с к telnet-порту:

Как можно заметить, список наиболее популярных комбинаций, применяемых в атаках на SSH, немного отличается:

Среди устройств, атаки с которых мы наблюдаем, более 63% можно определить, как DVR-сервисы или IP-камеры, еще около 16% — как различные сетевые устройства, маршрутизаторы практически всех основных производителей. 1% пришелся на Wi-Fi-репитеры и прочее сетевое оборудование, TV-приставки, IP-телефония, выходные ноды Tor, принтеры, устройства «умного дома». Еще около 20% устройств однозначно опознать не удалось.

Распределение источников атак по типу устройства, январь-апрель 2017

Большинство IP-адресов, с которых на наши ханипоты были попытки подключения, отвечают на HTTP-запросы. При этом за одним IP-адресом чаще всего находится несколько устройств (применяется технология NAT). Не обязательно на HTTP-запрос отвечает именно то устройство, которое атаковало наш ханипот, но обычно это именно так.

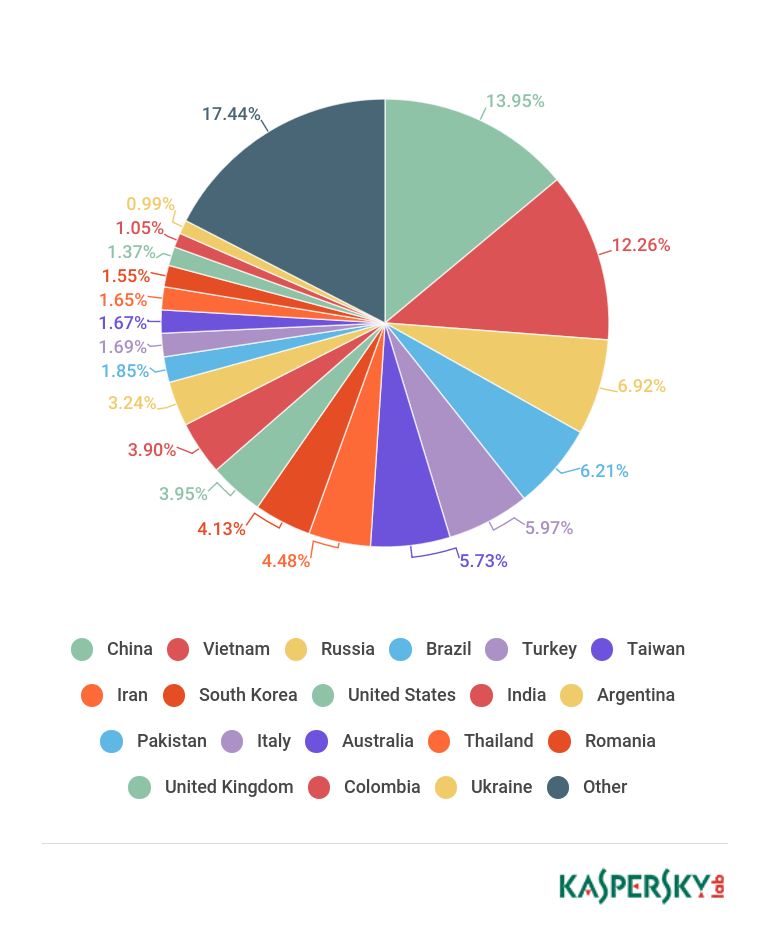

Географическое распределение зараженных устройств

Если посмотреть на географическое расположение устройств, с IP-адресов которых мы видели атаки на наши ханипоты, увидим следующую картину:

Распределение IP-адресов атакующих устройств по странам, январь-апрель 2017

Как мы уже говорили выше, большую часть зараженных устройств составляют IP-камеры и видеорегистраторы, многие из них широко распространены в Китае, Вьетнаме, а также в России, Бразилии, Турции и других странах.

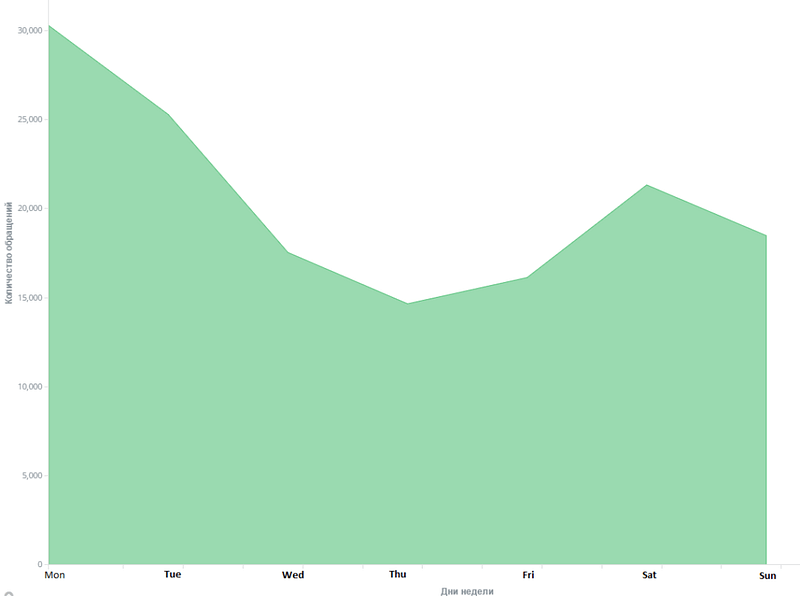

Распределение активности атакующих по дням недели

В процессе анализа активности IoT-ботнетов мы фиксировали определенные параметры их функционирования. Нами было замечено, что всплески активности (сканирование, перебор паролей, попытки подключения) часто приходятся на определенные дни недели.

Распределение активности атакующих по дням недели, апрель 2017

По всей видимости, у злоумышленников понедельник – тоже день тяжелый. Какого-то иного особенного объяснения такой динамике мы не нашли.

Заключение

Рост количества вредоносных программ для Internet of Things и связанных с ними инцидентов демонстрируют, насколько серьезной является проблема безопасности «умных» устройств. 2016 год показал, что это не просто возможная, а вполне реальная угроза. Высокая конкуренция на рынке DDoS-атак подталкивает злоумышленников к поиску новых ресурсов, которые помогли бы им устраивать все более мощные атаки. Ботнет Mirai продемонстрировал, что такими ресурсами могут быть «умные» устройства, число которых исчисляется миллиардами уже сейчас, а к 2020 году аналитики различных компаний прогнозируют рост в пределах от 20 до 50 миллиардов устройств.

В заключении мы хотели бы дать несколько рекомендаций, которые помогут вам уберечь ваши устройства от заражения:

- Если это не требуется для использования устройства, не открывайте к нему доступ из внешней сети;

- Отключите все сетевые сервисы, которые не нужны вам для использования устройства.

- Если на устройстве есть стандартный или универсальный пароль, которые нельзя поменять, или предустановленная учетная запись, которую нельзя деактивировать, отключите сетевые сервисы, в которых они используются, либо закройте к ним сетевой доступ извне.

- Перед началом использования смените пароль по умолчанию, установив новый, устойчивый к прямому перебору.

- Регулярно обновляйте прошивку устройства до последней версии (при наличии таких обновлений).

Соблюдение этих несложных рекомендаций поможет предотвратить большую часть атак распространенных сейчас IoT-зловредов.