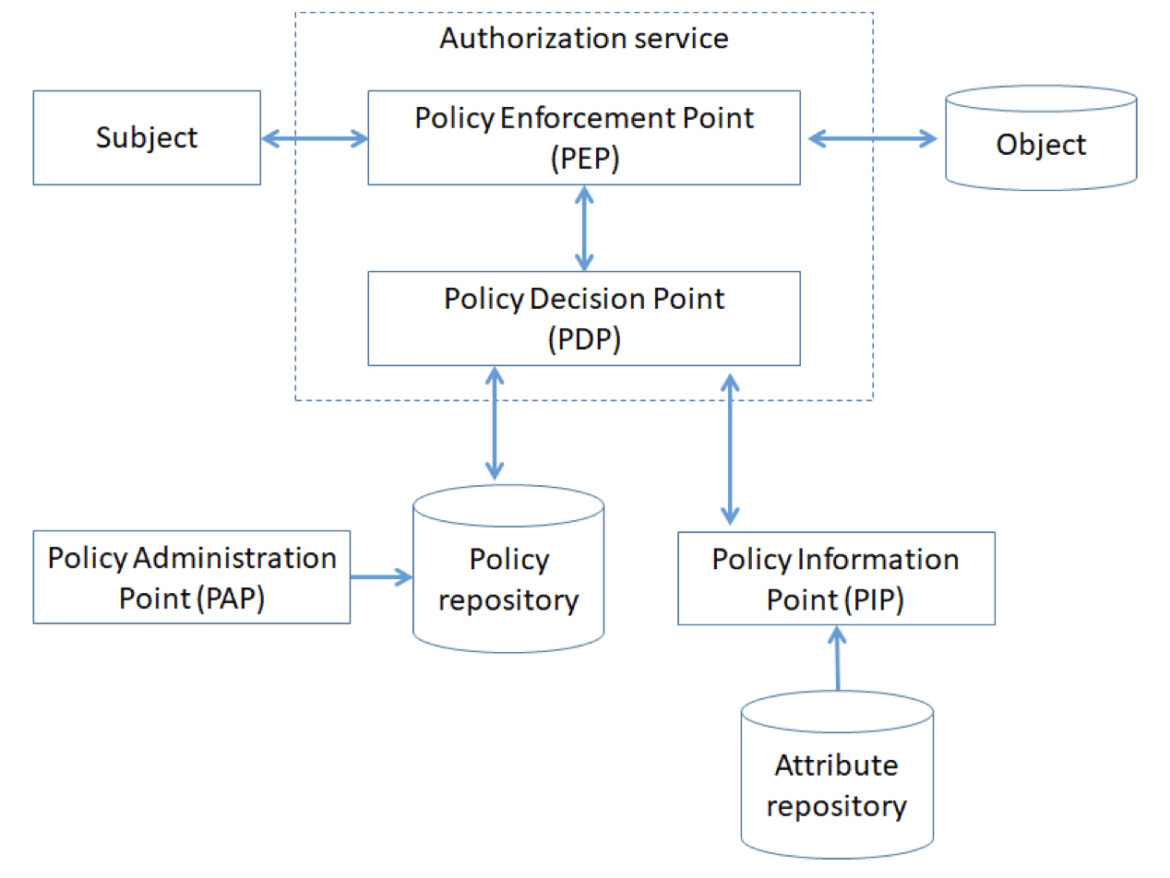

В рамках всё более ускоряющегося процесса разработки не обойтись без автоматизации максимального количества контролей безопасности. Но что, если сами сервисы и средства безопасности окажутся уязвимыми и могут быть использованы для атаки?

В этом докладе, опубликованном на OWASP Moscow, мы переосмыслили типичные сценарии целенаправленных атак и рассмотрели security-инженеров и их повседневные инструменты в качестве опорной точки для атакующего. В ходе исследования выявлены недостатки конфигурации и баги в популярных security-инструментах (в том числе в инструментах с открытым исходным кодом), которые могут использоваться злоумышленником для компрометации жизненного цикла разработки программного обеспечения и краже интеллектуальной собственности.

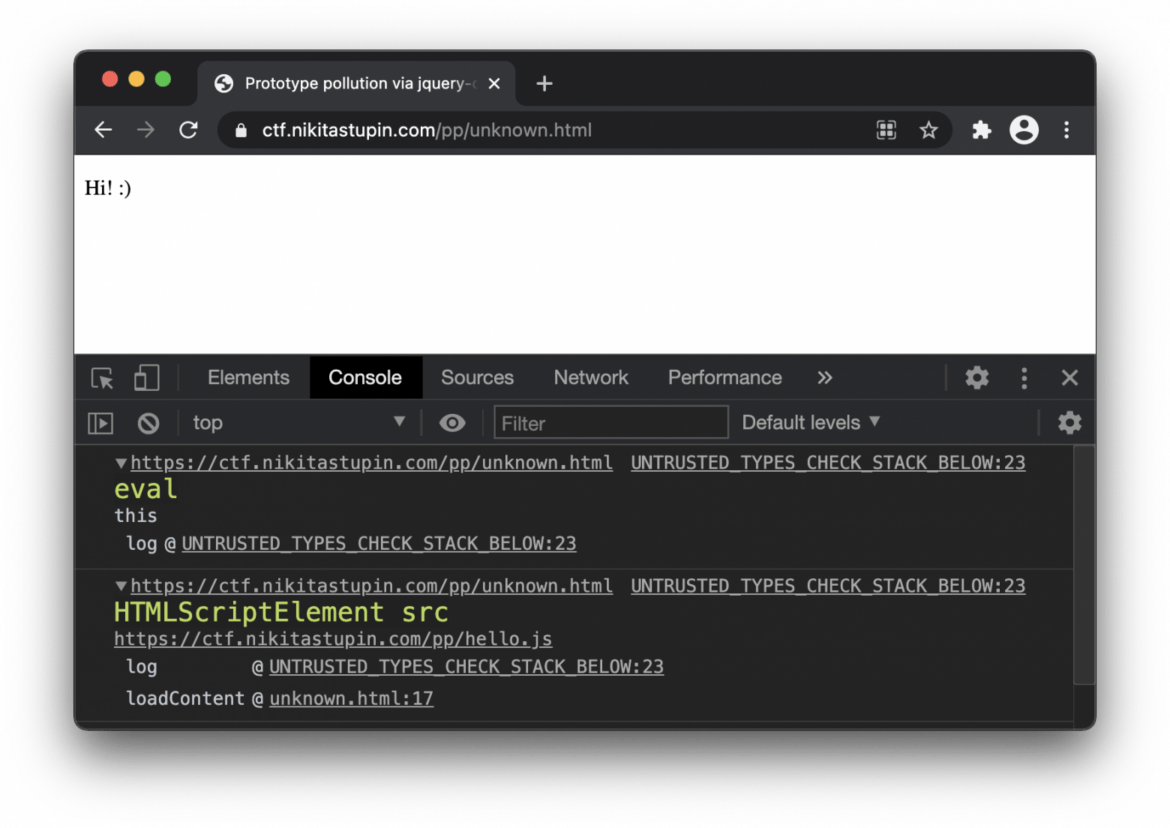

В новом контексте тривиальные уязвимости приобретают новую ценность.