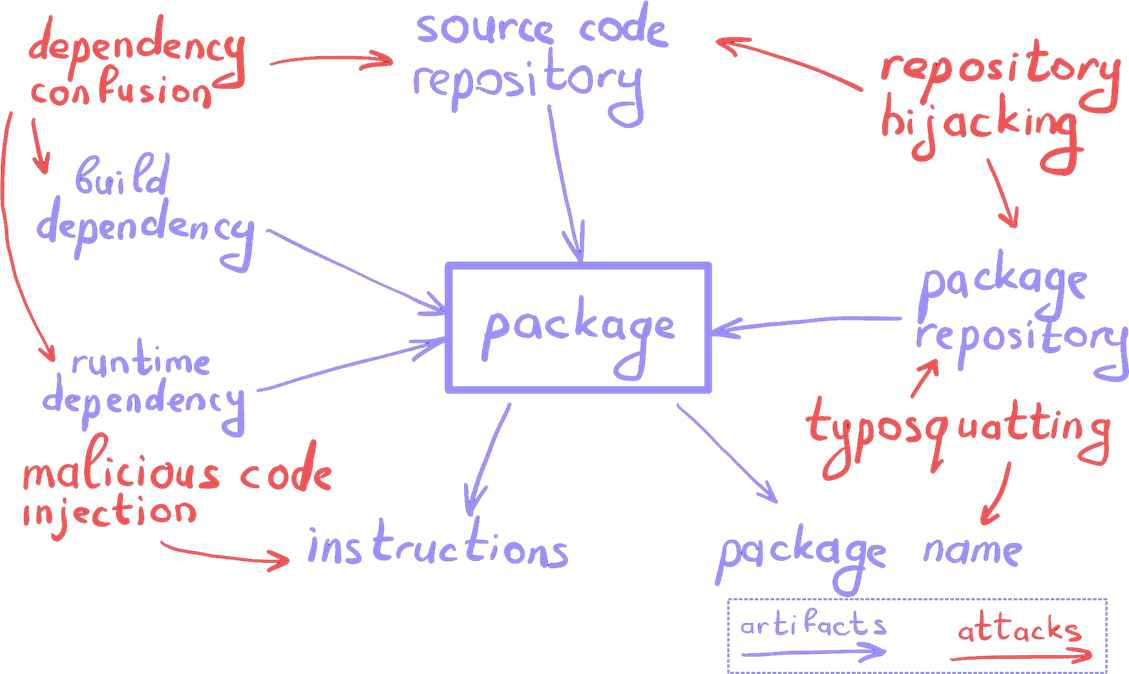

The ‘platform engineering’ trend proposed by analyst agencies has become interesting not only for companies that are transforming their processes, teams, and tools according to new approaches but also for adversaries who use the capabilities of development platforms to launch attacks.

In this article, I’ve compiled a collection of interesting vulnerabilities and compromise methods against users of a major development platform and an overview of current attack methods identified in 2024. Understanding the current threats allows you to understand better the need to improve security practices. The material will be helpful for both developers and information security professionals in protecting their projects.