Индустрия информационной безопасности асимметрична: атакующий находится в более удобном положении, чем специалист по защите. Атакованной стороне нужно быть эффективной всегда, 24/7, а нападающей достаточно быть эффективной лишь единожды. Кроме того, у атакующего есть возможность тщательно изучить свою жертву перед активной фазой атаки, в то время как другая сторона начинает изучение нарушителя уже во время этой атаки.

Именно для того, чтобы сгладить эту асимметрию, индустрия ИБ разделила процессы на два полюса: оборонительные и наступательные. И раскрасила их в разные цвета — красный для атакующей стороны, синий — для защищающейся.

В этой статье на примере Red Team я расскажу об основных формальных и фактических различиях между командами, рассмотрю, с какими задачами сталкиваются их участники, и, возможно, даже помогу тебе определиться с «цветом», если ты только начинаешь свою карьеру в информационной безопасности или чувствуешь себя не на том месте.

Материал подготовлен для авторской колонки в издании “Хакер”

Красная, синяя и пурпурная команды

Понятия Red Team и Blue Team пришли из традиционного военного ремесла, и суть этих терминов нисколько не изменилась. Blue Team в контексте кибербезопасности означает команду экспертов, задача которых — обеспечивать защиту инфраструктуры.

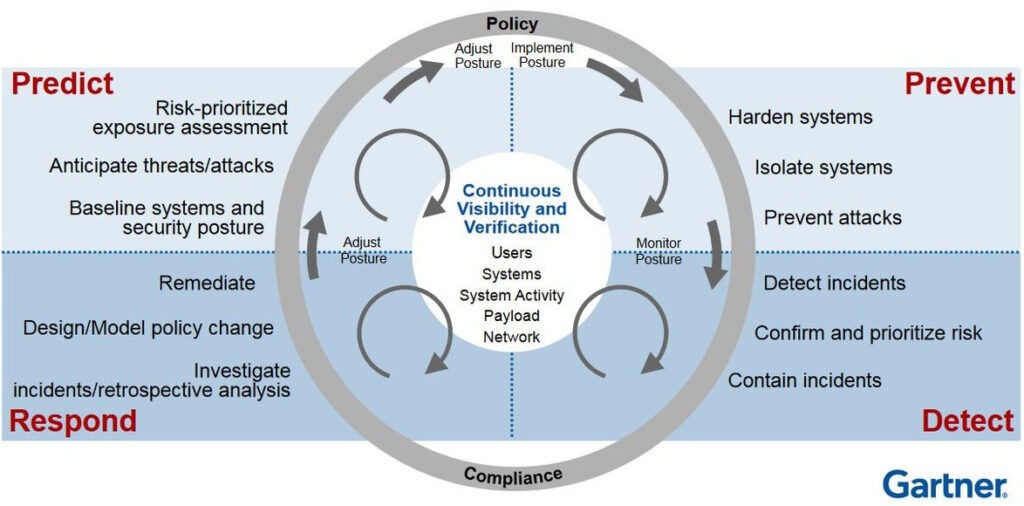

Согласно архитектуре адаптивной безопасности, которую предложило информационное агентство Gartner, задачи Blue Team делятся на следующие области:

- Prevent — выстраивать систему защиты от уже известных атак;

- Detect — выявлять новые (в том числе и ранее неизвестные) атаки и оперативно приоритизировать и обрабатывать инциденты;

- Respond — вырабатывать ответные меры и политики реагирования на выявленные инциденты (на этом этапе крайне желательно, чтобы выявленные инциденты целой категорией отправлялись в блок Prevent);

- Predict — прогнозировать появление новых атак с учетом меняющегося ландшафта угроз.

Последний пункт с технической точки зрения и привносит настоящий челлендж в работу security-аналитика («Какое там прогнозирование, когда SIEM завален событиями и инциденты еще не разобраны?»). К этому блоку относятся мероприятия для оценки уровня защищенности, однако они же позволяют оценить эффективность процессов и на других стадиях.

Таким образом, задача Red Team сводится не к тому, чтобы «разнести» корпоративную инфраструктуру и доказать всем, что все плохо; а напротив — использовать анализ защищенности в качестве конструктивной меры для оценки существующих процессов и помощи Blue Team в их улучшении.

Во многих организациях, где процессы ИБ еще недостаточно зрелые либо бюджеты не позволяют расширять штат безопасников, задачи оценки защищенности решают специалисты Blue Team. А вот в крупных компаниях наступательные мероприятия передали Red Team. Это разделение, в частности, позволяет бизнесу эффективно оценивать бюджеты на информационную безопасность.

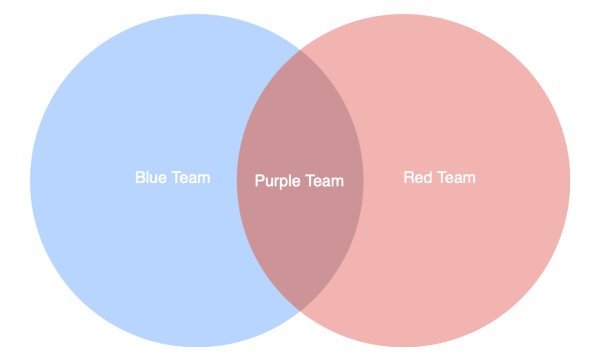

Изредка встречаются крупные компании, которые добавляют еще и команду Purple Team. Ее основная задача — в повышении эффективности взаимодействия синей и красной команд. «Пурпурные» эксперты помогают другим командам дружить, позволяя синей команде разрабатывать стратегию и технические меры для защиты инфраструктуры на основе обнаруженных красной командой уязвимостей и недостатков. Однако при наличии эффективной коммуникации между Blue Team и Red Team необходимость в Purple Team вызывает сомнения.

Еще раз подчеркну. Цель всех этих команд — повышение уровня защищенности инфраструктуры. При этом:

- Blue Team занята защитой инфраструктуры за счет реализации процессов адаптивной безопасности;

- Red Team занимается эмуляцией действий атакующего, а также вырабатывает и реализует стратегии для оценки эффективности процессов защиты и непрерывно доставляет результаты команде Blue Team;

- Purple Team, если она есть, вырабатывает эффективные меры для Blue Team с учетом экспертизы Red Team.

Выбирай свою пилюлю, исходя из личных интересов, но помни, что Red Team не означает «игры в хакеров» и какую-либо романтику. Более того, на мой взгляд, в задачах Blue Team куда больше реальных вызовов, потому что экспертам этой команды, в отличие от Red Team, надо быть начеку в режиме 24/7.

Виды наступательной безопасности

Разобравшись с высокоуровневыми целями команд, представляем себе, что выбрали красную пилюлю. Рассмотрим задачи Red Team в контексте всех мероприятий, связанных с наступательной безопасностью.

Хайп вокруг услуг Red Teaming, который одно время наблюдался в индустрии, постепенно проходит. Считалось, что красные команды якобы намного эффективнее и дороже пентестов, а их работа сложнее. Не ведись! Эти процессы преследуют разные цели в рамках одной общей задачи — повышения уровня защищенности. Они решают разные технические задачи и, соответственно, не взаимозаменяемы. Напротив, эти активности должны на определенных этапах дополнять друг друга.

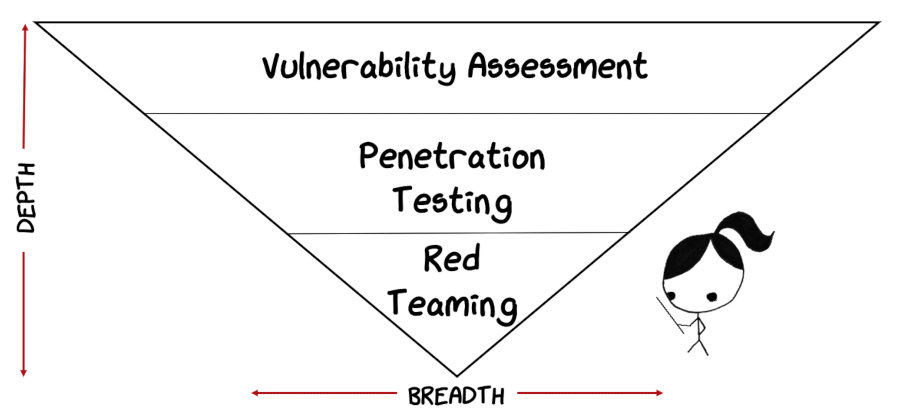

Существует много видов процессов наступательной безопасности, и у каждого свои задачи. Здесь и Vulnerability Assessment, и Penetration Testing, и Red Teaming. Чаще всего их отличия заключаются в скоупе, глубине продвижения в процессе анализа защищенности и показателях, которые будут использоваться Blue Team для выработки защитных мер.

Vulnerability Assessment проводится для оценки поверхности атаки и зачастую неплохо выполняется внутренними подразделениями (in-house), например силами Blue Team. В качестве примера категории таких работ можно привести инструментальное сканирование на уязвимости с последующей ручной верификацией обнаруженных проблем.

При этом для точной оценки рисков информации об уязвимостях оказывается недостаточно, так как большое значение имеет контекст, в которых эти уязвимости находятся. Например, уязвимость на рабочей станции сотрудника HR-департамента может привести к утечке нескольких файлов с зарплатами сотрудников, в то время как эта же уязвимость на рабочей станции рядового системного администратора может привести к компрометации доменного контроллера, с последующей установкой бэкдоров и возможностью непрерывной кражи важной для бизнеса информации.

Вопросы, на которые дает ответы Vulnerability Assessment

- Какие уязвимости и в каком количестве содержит моя инфраструктура?

- Что требует немедленного исправления (какой приоритет у обнаруженных проблем)?

Penetration Testing часто идет сразу после успешно внедренного процесса VA и может включать его в себя как часть работ. Поверхность атаки, полученная на предыдущем этапе, используется для выявления и проверки возможных сценариев. Соответственно, эта информация используется для более точной оценки бизнес-рисков.

В большинстве случаев на практике пентесты используются для анализа защищенности технической инфраструктуры и реже — для оценки организационных процессов (так называемые социотехнические тесты). Как правило, этот тип проверок ограничен во времени (ежеквартальные пентесты для compliance, пентесты перед аудитами и подобное) и разработан для реализации конкретной задачи — это могут быть закрепление в корпоративной сети, кража определенной информации, компрометация конкретных сотрудников и так далее. В результате пентест демонстрирует конкретные проблемы, которые могут и не дать общей картины эффективности процессов ИБ в компании.

Вопросы, на которые дает ответы Penetration Testing

- Возможен ли доступ к моей инфраструктуре (моим данным)? Если да, то каким способом?

- Насколько эффективно справится с проверкой моя служба ИБ?

- Готов ли я к комплексному аудиту ИБ?

При проведении пентеста бизнесу важно понимать, насколько процессы защиты эффективны в данный момент и насколько хороши те или иные защитные меры. Но поскольку пентесты ограничены и во времени, и по скоупу, они не позволяют получить полную картину.

Red Teaming же — это непрерывный процесс симуляции атак с целью оценки всех существующих процессов защиты организации и повышения осведомленности задействованных в этом процессе лиц. Это определение звучит академически, но зато исчерпывающе.

Красная команда свободна в выборе тактик, техник и процедур (tactics, techniques, and procedures, часто сокращают как TTP) для реализации своих целей.

Можешь посмотреть небольшой документальный фильм издания Tech Insider о Red Team, чтобы понять, как выглядит рабочий процесс эксперта красной команды.

Вопросы, на которые дает ответ Red Teaming

- Насколько эффективны существующие защитные меры, включая VA и пентесты?

- Что должна делать Blue Team для повышения своей эффективности и уровня защищенности?

Red Team: задачи

Итак, красная команда имитирует действия злоумышленника, чтобы повысить уровень защищенности инфраструктуры. Вот задачи, которые она должна решать, чтобы достигать своих целей:

- повышение уровня осведомленности Blue Team за счет непрерывных наступательных мероприятий;

- проверка эффективности существующих процессов и средств информационной безопасности;

- разработка и развитие набора инструментов (фреймворка) для улучшения возможностей выявления, прогнозирования угроз и организации сценариев реагирования на появляющиеся угрозы.

Понятно, что решения этих задач не добиться, если не концентрироваться на безопасности и не подходить ответственно к реализации всех проверок. А значит, для красной команды недопустимо нарушение трех постулатов ИБ: конфиденциальности, целости и доступности всех проверяемых ресурсов (только если это «нарушение» заведомо не будет частью проверки).

Red Team: ключевые показатели эффективности

Мы разобрались с высокоуровневыми и бизнес-задачами Red Team. Теперь погружаемся непосредственно в особенности функционирования красной команды.

Формулировка низкоуровневых (технических) целей для команды может различаться в зависимости от характеристик бизнеса. Размер организации, виды ее активов, особенности внутренней структуры службы безопасности, бюджет на ИБ — все это влияет на формулировку. Например, перед командой могут стоять следующие задачи:

- закрепление в домене с последующей демонстрацией доступа;

- компрометация основных систем (например, внутреннего сервера Git, баз данных);

- компрометация имеющихся систем защиты (получение административного доступа к панели управления, изменение конфигурационных файлов и так далее);

- получение доступа с последующим закреплением на рабочих станциях топ-менеджеров.

Все поставленные цели так или иначе сводятся к реализации Attack Kill Chain. О жизненном цикле атаки я уже рассказывал в своей предыдущей колонке в контексте таргетированных атак. Именно эти стадии используются в ходе работ Red Team как «дорожная карта» для продвижения к цели.

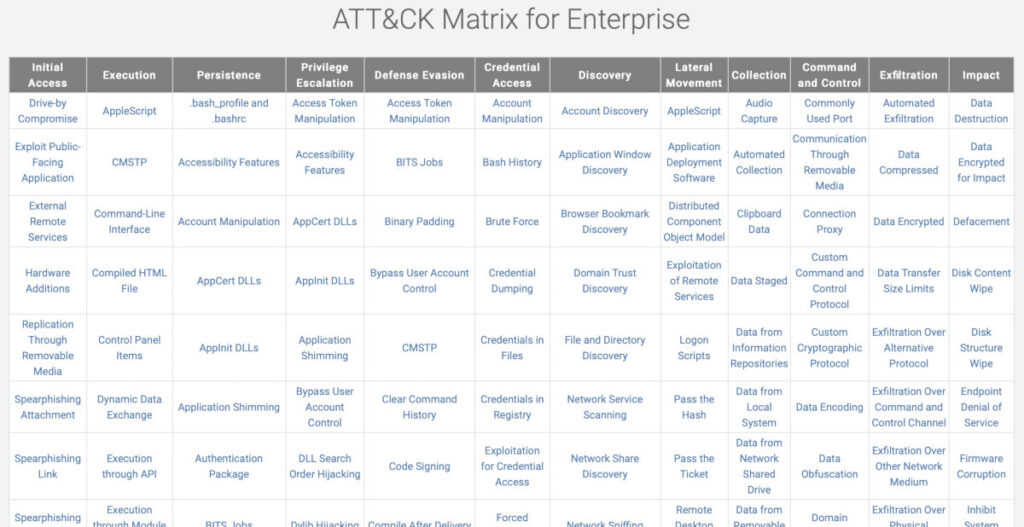

Среди многообразия иллюстраций Kill Chain наиболее пригодна для использования экспертами Red Team матрица MITRE ATT&CK, которая содержит в себе актуальный набор TTP атакующих.

Описанные в этом документе TTP понятны не только команде атакующих, они могут использоваться и Blue Team. Например, современные «отчеты об угрозах», которые Blue Team получает в рамках услуг Threat Intelligence, часто содержат не только технические особенности работы вредоносного кода, но и TTP, которые APT-группы используют для его доставки и продвижения к цели.

Получается, что эта матрица может стать своеобразным словарем для общения красной и синей команд.

Управление командой и доставка результатов

Если бы задача Red Team заключалась исключительно в компрометации сети, то процесс выглядел бы примерно так: лидер команды согласует низкоуровневые цели, затем уходит куда-то на несколько месяцев и возвращается с отчетом «Мы вас поломали вот таким вот образом». К счастью, это не так.

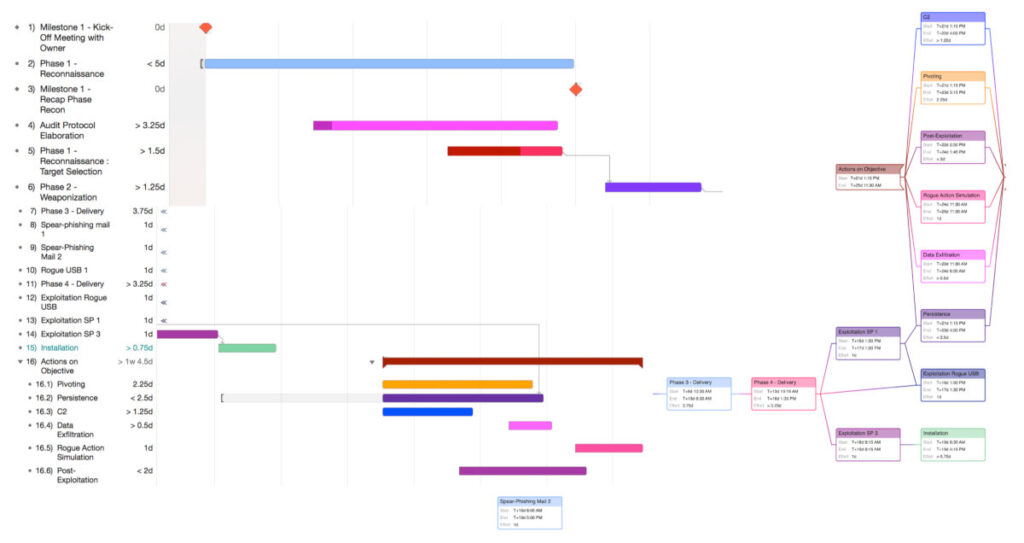

Тимлид (менеджер команды) фиксирует ключевые цели — так называемые crown jewels — королевские бриллианты, ну или «флаги» в терминах CTF. Затем он, исходя из этих целей, планирует детальную дорожную карту проекта, особенностей объекта атаки и ресурсов команды. Ниже пример дорожной карты красной команды французского CERT.

Как видишь, проект делится на стадии атак с учетом примерных сроков реализации каждой из них, отмечены ключевые этапы (milestones). На тех или иных ключевых этапах тимлид должен давать обратную связь всем заинтересованным сторонам (в первую очередь Blue Team) и сообщать об успешности выполнения этапа и готовности переходить на следующий.

Также тимлид может демонстрировать промежуточные результаты в виде небольших отчетов на каждой стадии. К примеру, при завершении этапа «доставка полезной нагрузки» (delivery) Red Team может отработать вектор spear-phishing и отправить пейлоад (имплант) сотрудникам организации в виде вложения в фишинговое письмо. По результатам доставки тимлид готовит отчет о статистике открытия писем с перечислением конкретных лиц, запустивших имплант, а также прикладывает пример фишингового письма.

Эти результаты Blue Team может использовать для повышения осведомленности сотрудников, запустивших имплант, для тонкой настройки спам-фильтров и компонентов антифишинга.

Выводы

Проект Red Team — это практически стартап внутри организации. Или даже стартап вне организации, который может обслуживать несколько крупных компаний в параллельном режиме.

В этом материале мы рассмотрели цели и задачи красной команды, изучили ключевые особенности ее работы. Надеюсь, ты все же понял главную мысль: наступательная безопасность может быть использована не только как инструмент, позволяющий доказать всем, что «все плохо», а как инструмент, который в непрерывном режиме повышает безопасность бизнеса.

Да, не каждая организация готова к внедрению процессов Red Teaming — для этого должны быть зрелыми определенные процессы ИБ. Но когда компания становится готова к созданию своей красной команды, она принимает ту «философию», которую прекрасно описал Сунь-Цзы: «Держи друзей близко к себе, а врагов еще ближе».