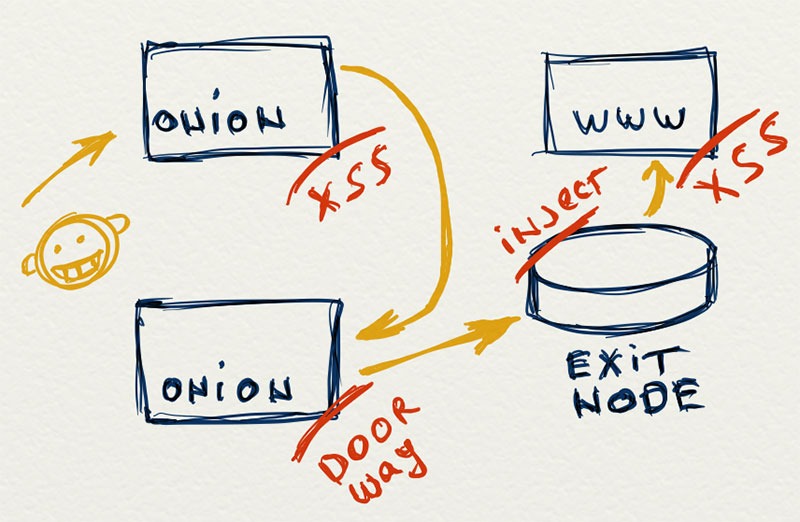

Unlike conventional World Wide Web technologies, the Tor Darknet onion routing technologies give users a real chance to remain anonymous. Many users have jumped at this chance – some did so to protect themselves or out of curiosity, while others developed a false sense of impunity, and saw an opportunity to do clandestine business anonymously: selling banned goods, distributing illegal content, etc. However, further developments, such as the detention of the maker of the Silk Road site, have conclusively demonstrated that these businesses were less anonymous than most assumed.

xss

В отличие от традиционных технологий World Wide Web, технологии «луковой маршрутизации» даркнета Tor дают пользователям реальный шанс остаться анонимными. Этим шансом воспользовались многие, но одни сделали это для самозащиты или из любопытства, тогда как другие ощутили ложное чувство безнаказанности и увидели возможность анонимно вести дела – торговать запрещенными товарами, распространять запрещенный контент и т.д. Однако дальнейшие события, например, арест создателя сайта Silk Road, убедительно доказали, что анонимный бизнес на самом деле не такой уж анонимный.

С ростом количества пользователей сервиса растут потребности в расширении его функционала. Основная задача: не отходя от концепции общедоступности к принуждению в массовом порядке всех регистрироваться на сайте, сделать private-версию из публичного снифера кукис-файлов.

В русскоязычном сегменте Сети повсеместная распространенность public-сниферов компенсируется практически полным отсутствием их приватных аналогов. «Практически полным» – если не считать сервисы, требующие регистрации.

Каждый уважающий себя ресурс, посвященный информационной безопасности, должен обзавестись инструментами, помогающими эту самую безопасность строить (кто сказал ломать?).

Не знаю, традиция ли это – размещать онлайн-версии утилит, или потребность, но уверен точно – этими самыми утилитами пользуются. Вот и «Дефек» обзавелся собственным разделом, предназначенным для облегчения жизни администраторам, аудиторам (хакерам?) и конечным пользователям. Перечисление не в порядке приоритета, просто пользователи, как показывает статистика и практика, не так сильно обеспокоены состоянием безопасности своей информации… Эти вопросы обязательно рассмотрим в других материалах, а сейчас я бы хотел перейти к описанию первого сервиса, уже функционирующего в новом разделе «Online-сервисы».

Cookies Sniffer – как можно догадаться из названия, перехватчик кукис-файлов, в которых подавляющее большинство сайтов хранит конфиденциальные данные, например, хешированное значение пароля своего законного владельца. Метод перехвата основан на использовании атаки типа «межсайтовый скриптинг» (cross–site scripting ,также известную как XSS). Не понаслышке знакомые с информационной безопасностью читатели поймут о чем я, остальных прошу ознакомиться со следующей темой на форуме Античат.ру, автор которой прекрасно объясняет новичкам тонкости данного типа атак.

Снифер готов к использованию. По мере поступления предложений от пользователей, буду расширять его функционал.

С Новым 2010 годом! Пусть все Ваши идеи будут реализованы, и количество шагов к цели заметно сократится при увеличении длины шага! Ну Вы поняли, о чем я ;).