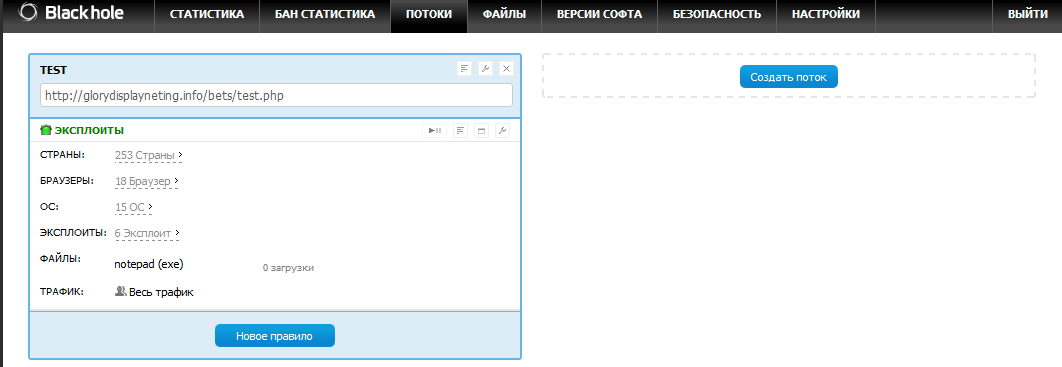

Делать пентест злософта, наверное, так же прикольно, как экспроприировать у экспроприаторов и грабить награбленное. По заданию журнала «Хакер» мы подошли к эксплойт-паку Blackhole exploit kit v2.0.1 с несколько необычной стороны: мы попробуем расковырять связку эксплойтов и сделаем соответствующие выводы. То, чем мы будем заниматься, можно научно назвать «экспресс-анализом сценариев связки методом черного ящика» (blackbox-тестирование, подразумевает отсутствие исходных кодов веб-приложения у проверяющей стороны).