Концепция «сеть поверх сети» появилась далеко не вчера. Еще в середине прошлого десятилетия «Хакер» писал о луковой и чесночной маршрутизации в лице Tor и I2P и даже публиковал обзоры соответствующего софта в рубрике Sharowarez, но настоящий интерес к ним в обществе появился на волне известных инфоповодов и громких разоблачений последнего времени. Что же представляют собой даркнеты? Кто там живет? Чем они интересуются, чем дышат, что покупают и что продают? Попробуем разобраться с этим по-хакерски: с помощью снифера и прямого погружения.

хакер

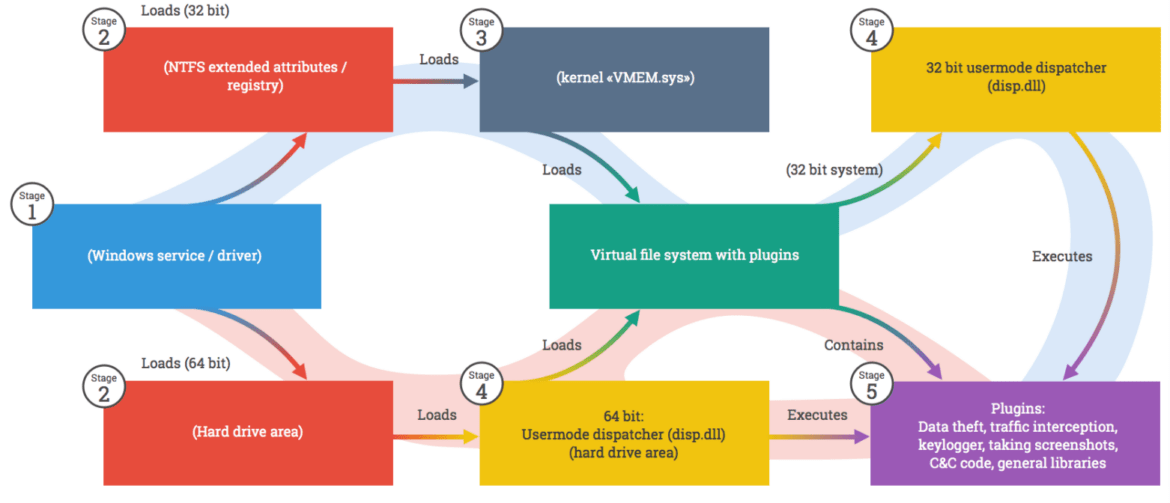

Многие годы внимание киберпреступников было направлено на ценные данные обычных пользователей. Собирая «с миру по нитке», преступники выуживали платежную информацию пользователей с их компьютеров при помощи банковского вредоносного программного обеспечения и тем самым крали миллионы долларов со счетов банков и платежных систем. Однако в настоящее время фокус внимания киберпреступных групп заметно сместился в сторону целенаправленных атак (Advanced Persistent Threat, APT) на корпоративные инфраструктуры, в ходе которых также используется специализированная малварь.

Спустя два года затишья, результаты исследования технологий борьбы с эксплойтами позволяют мне вновь встретиться с читателями журнала “Хакер“. На этот раз на страницах рубрики «Malware», целиком и полностью посвященной ареалу вредоносного ПО.

Изощренные техники «вскрытия» антивирусных продуктов, которые до этого реализовывались тестовой лабораторией “Хакер” дали читателю достаточно поводов сделать вывод: антивирус – не панацея от компьютерных зловердов. Однако на страницах журнала не было зафиксировано попыток определить качество защиты от эксплойтов, которые по своей сути являются начальной стадией жизненного цикла подавляющего большинства вредоносного программного обеспечения.

Российская индустрия ИБ содрогнулась от ударной волны мероприятия прошедшего 19 мая 2011 года под красно-белым знаменем. Компания Positive Technologies, поставив перед собой дерзкую миссию, собрала вокруг себя элиту подземелий взлома информации и уже давно вышедших на свет гуру ее защиты. Инсайдеры нашего журнала не упустили возможность проследить за результатами организации данного события и спешат поделиться с тобой впечатлениями с субъективной позиции.

1998 год. Выход на свет из подземелий. Идеи создания журнала для энтузиастов, интересующихся тогда еще не успевшей сформироваться в России индустрией информационной безопасности, обретают форму. В это же время пишутся строчки первого российского сетевого сканера безопасности XSpider, дальнейшая разработка которого приведет к появлению титана на рынке ИБ – компании Positive Technologies.