Denis Makrushin

Denis Makrushin

Denis is chief technology officer of cybersecurity product line at telecommunications company. He is responsible for product development, defining technology strategy and driving future technical innovation.

Kaspersky Lab experts have discovered a new APT campaign that targets government institutions, mainly in the APAC region. It was named “Hellsing” after the string containing the project directory name found within the attack components’ code.

Special for Kaspersky Lab Business Blog

Игра Watch Dogs прекрасно описывает недалекое будущее: вокруг всевозможные девайсы, средства выдачи и приема наличных, а также разнообразные имеющие доступ в интернет устройства, нашпигованные уязвимостями, эксплуатация которых позволяет хакеру извлечь определенную выгоду. Например, в игре главный герой при помощи смартфона может скомпрометировать систему видеонаблюдения, получив тем самым возможности вести слежку и добывать дополнительную информацию.

Концепция «сеть поверх сети» появилась далеко не вчера. Еще в середине прошлого десятилетия «Хакер» писал о луковой и чесночной маршрутизации в лице Tor и I2P и даже публиковал обзоры соответствующего софта в рубрике Sharowarez, но настоящий интерес к ним в обществе появился на волне известных инфоповодов и громких разоблачений последнего времени. Что же представляют собой даркнеты? Кто там живет? Чем они интересуются, чем дышат, что покупают и что продают? Попробуем разобраться с этим по-хакерски: с помощью снифера и прямого погружения.

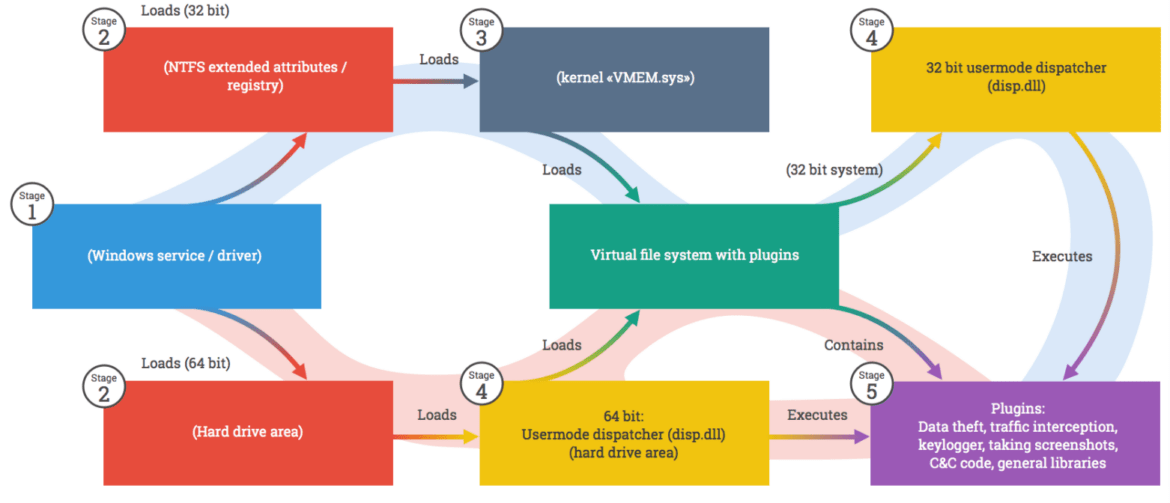

Многие годы внимание киберпреступников было направлено на ценные данные обычных пользователей. Собирая «с миру по нитке», преступники выуживали платежную информацию пользователей с их компьютеров при помощи банковского вредоносного программного обеспечения и тем самым крали миллионы долларов со счетов банков и платежных систем. Однако в настоящее время фокус внимания киберпреступных групп заметно сместился в сторону целенаправленных атак (Advanced Persistent Threat, APT) на корпоративные инфраструктуры, в ходе которых также используется специализированная малварь.