Типичный сценарий социотехнического пентеста: собрал список корпоративных email-адресов, настроил инструмент для проведения фишинговых рассылок, провел рассылку, получил учетные данные сотрудников для доступа в корпоративную инфраструктуру.

Этот же сценарий характерен для многих целевых атак. Где‑то еще работает, но теряет свою эффективность по мере внедрения программ повышения осведомленности, технологий фильтрации почтового контента и многофакторной аутентификации (MFA).

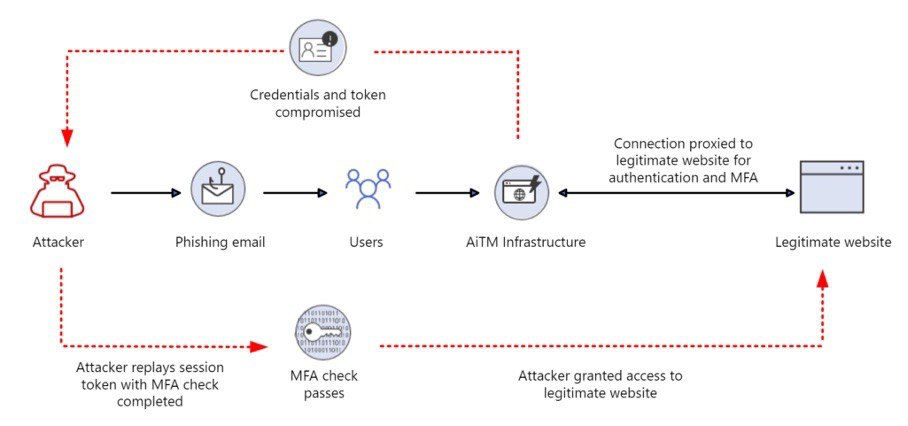

MFA не дает атакующему воспользоваться украденной учеткой, потому что для доступа к данным требуется второй фактор, который остается у сотрудника. Для обхода средств MFA атакующий сместил фокус с кражи пароля на кражу пользовательской сессии. Так появились атаки Adversary-in-the-Middle (AitM).

Техники AitM основаны на использовании прокси‑инструментов, стоящих между жертвой и порталом для логина (например, SSO-порталом: Okta, Google Workspace и так далее). То есть пользователь видит реальную страницу для логина, но где‑то между пользователем и этой страницей атакующий получает под свой контроль пользовательскую сессию. И даже не нужно красть пароль от учетной записи, потому что пользовательские сессии могут оставаться активными больше месяца.

Материал подготовлен для авторской колонки в журнале “Хакер”

ЧЕЙ-ТО БРАУЗЕР ПОСЕРЕДИНЕ: ИНСТРУМЕНТЫ BITM-ФИШИНГА

Для проведения AitM-фишинга существуют две основные техники: Browser-in-the-Middle (BitM) и Reverse Web Proxy.

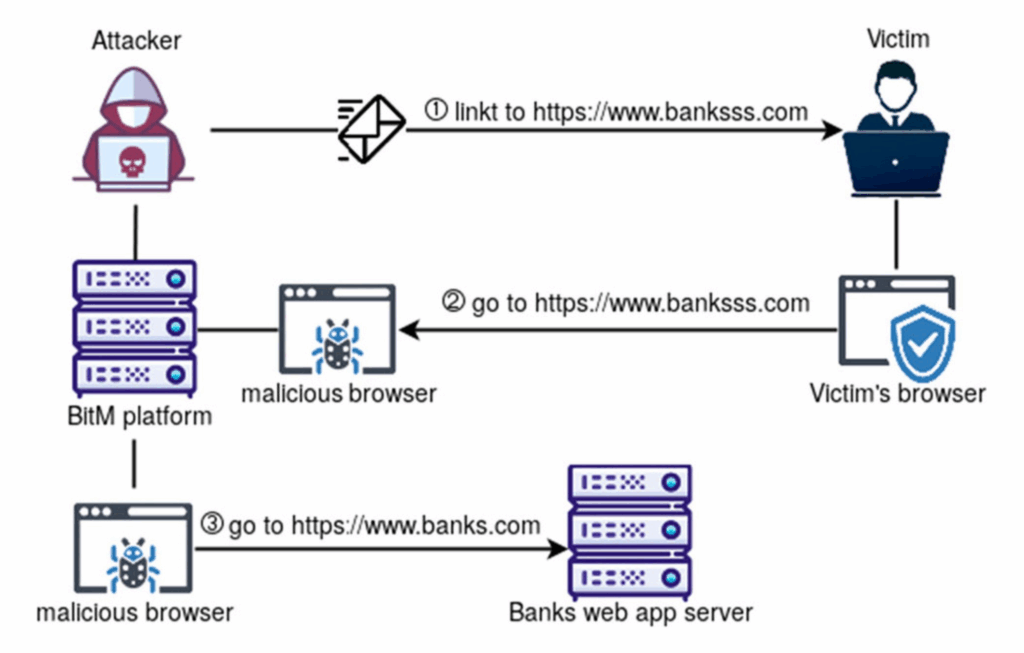

Техника «браузер посередине» основана на интеграции инфраструктуры атакующего в соединение между браузером жертвы и целевым веб‑приложением. Как только жертва перейдет по фишинговой ссылке, атакующий направит ее браузер на свою платформу, которая будет перенаправлять все запросы к оригинальному веб‑ресурсу. И заодно перехватывать данные в этом соединении.

Жертва не должна заметить ничего подозрительного, потому что взаимодействует с легитимным сайтом. В ее браузере отображается браузер атакующего с тем же контентом, что и обычно. Для этого злодею необходимо развернуть платформу, которая состоит из нескольких компонентов:

- Кастомизированный браузер с минимальным GUI, чтобы не отвлекать пользователя необычными элементами интерфейса. Для этого часто используется Chromium, развернутый на базе дистрибутива с Fluxbox.

- VNC-сервер, который обеспечивает доступ к браузеру атакующего и устанавливается в его инфре.

- VNC-клиент. Например, noVNC. Работает в контексте браузера жертвы и подключается к VNC-серверу. Подключение происходит с помощью набора JS-скриптов и кода HTML5 и не требует установки дополнительных модулей.

Такой набор позволяет браузеру жертвы получить доступ к легитимному веб‑приложению и при этом передавать секреты злоумышленнику.

Вот набор утилит, которые упростят проведение BitM-атак для Red Team:

- EvilnoVNC — с применением Docker позволяет быстро развернуть все компоненты платформы для проведения BitM-атак;

- CuddlePhish — аналогичная платформа, но на базе технологии WebRTC.

Blue Team, готовь детекты!

ОБХОД МНОГОФАКТОРНОЙ АУТЕНТИФИКАЦИИ С ПОМОЩЬЮ REVERSE WEB PROXY

Ограничения BitM-атак не позволяют использовать эту технику для массового фишинга. Когда контент отображается в браузере через протоколы удаленного доступа, пользователю достаточно изменить размер окна браузера, чтобы заметить что‑то подозрительное в отображении страницы. А еще в корпоративной сети у Blue Team могут быть детекты скриптов noVNC. Поэтому BitM хорошо подходит для точечных атак, но не годится для широкого применения.

Техника Reverse Web Proxy основана на использовании инструментов, которые перенаправляют HTTP-запросы от браузера жертвы к ресурсу через прокси‑сервер атакующего.

Инструменты для реализации со схожими возможностями:

- Evilginx — пожалуй, самый популярный фреймворк, написанный на Go. Поднимает свой HTTP- и DNS-сервер для перехвата учетных записей и пользовательских сессий для обхода MFA.

- Modlishka — аналогичный инструмент, разработчик которого описывает свое решение как «point-and-click», то есть его просто настроить и автоматизировать.

- Muraena.

- CredSniper.

Для защиты от этой техники разработчик веб‑приложения с MFA должен использовать дополнительные меры. Например, добавить в свое приложение код на JS для проверки легитимности домена, который загружает страницу.

Как защититься: расставляем ловушки с помощью JS- и CSS-канареек

При основном сценарии фишинговых атак с обратным прокси атакующий делает следующее:

- Регистрирует доменное имя, похожее на доменное имя целевого веб‑портала, который жертва использует для логина.

- Размещает на фишинговом домене прокси и перенаправляет со своего домена все запросы от браузера пользователя к целевому ресурсу и обратно.

- Перехватывает весь процесс аутентификации и извлекает из HTTP-запросов ценные данные: пароли и сессионные куки.

- Использует перехваченные сессионные куки для обхода мультифакторной аутентификации.

Ключевое отличие AitM-фишинга от классического: атакующему не нужно создавать фейковую страницу логина, которая полностью копирует оригинал. В случае с AitM злодей демонстрирует жертве исходную страницу без изменений. Поэтому классические методы выявления фиш‑китов в этом случае не помогут.

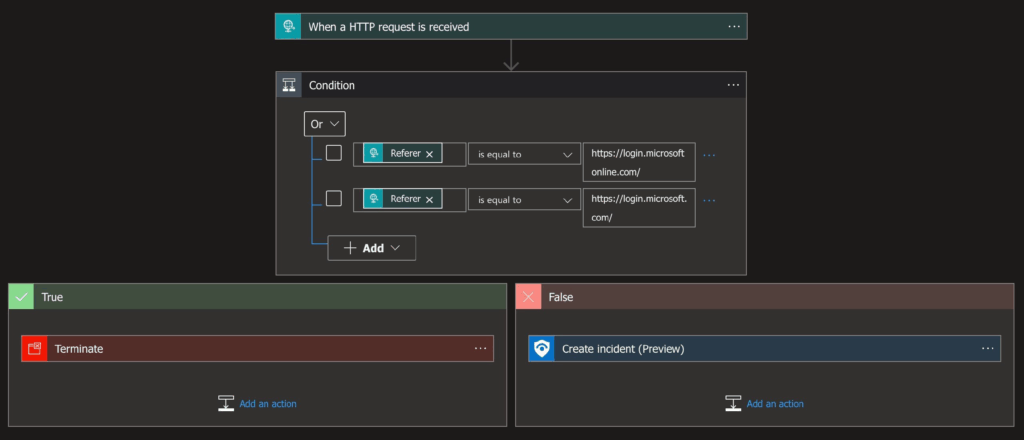

Использование обратного прокси между браузером пользователя и порталом MFA можно обнаружить с помощью скрипта на JS, встроенного в веб‑страницу. Этот скрипт может играть роль канарейки и сигнализировать владельцу MFA-приложения и аналитику Blue Team о попытке фишинга:

- Жертва открывает фишинговую ссылку, и в браузере срабатывает скрипт на JS.

- Скрипт определяет контекст, в котором исполняется (например, URL), и сопоставляет актуальное доменное имя с ожидаемым.

- В случае несовпадения контекста скрипт отправляет сигнал на сервер Blue Team.

Делаем похожую канарейку на CSS:

- Для невидимого глазу изображения (пиксель) создаем атрибут

url(), который отправляет обращение серверу Blue Team. - В HTTP-заголовке обращения передается значение Referer.

- В случае несовпадения значения Referer с тем, что мы задали, отправляем сигнал аналитику Blue Team.

Добавляем в белый список адресов различные CDN и ждем сигналы.

ВЫЯВЛЯЕМ ФИШИНГОВЫЕ РЕСУРСЫ С ПОМОЩЬЮ НЕЧЕТКОГО ХЕШИРОВАНИЯ

Развитие инструментов проведения фишинговых атак приводит к росту числа ресурсов, которые цепляют пользовательские и корпоративные учетные данные. При этом существует много эффективных методов выявления этих инструментов (фиш‑китов): от анализа структуры веб‑страниц до применения алгоритмов глубокого обучения.

Помню, еще в университете использовал алгоритмы нечеткого хеширования для поиска вредоносного кода, а недавно встретил материал, в котором эти же алгоритмы по‑прежнему эффективно применяются для защиты от фишинга. Коротко о методе: создаем хеш‑значение артефакта (например, веб‑страницы) и пытаемся определить степень сходства с хешем вредоносного артефакта. Вот так просто, без ИИ. Но работает.

Эффективность метода доказали на примере известных фиш‑китов и страниц, которые замечены в популярных таргетированных атаках. Исследователи вычислили нечеткий хеш (TLSH) для DOM-дерева полученной веб‑страницы, сравнили ее с хешем ранее замеченной фишинговой страницы и таким образом обнаружили угрозу.

Если думаешь, как еще улучшить свой метод поиска угроз и аномалий, то не спеши прикручивать ИИ. Со многими задачами по‑прежнему работают алгоритмы «до эры ML».